Contents

- Was ist die 3-2-1 Backup Strategie und warum sind manche der Meinung, dass sie nicht mehr ausreicht?

- Die 3-2-1 Backup Strategie

- Der steigende Druck des technologischen Fortschritts

- Neuere Versionen und Abwandlungen der 3-2-1 Sicherungsstrategie

- Die 3-1-2 Backup Strategie und der Aufstieg der Cloud-Sicherungen

- Die 3-2-2 Sicherungsstrategie und die erste erfolgreiche Abänderung der ursprünglichen Strategie

- Die 3-2-3 Strategie und die zunehmende Bedeutung von Offsite-Speichern

- Die 3-2-1-1 Backup Strategie; die Konzepte der Unveränderlichkeit und des Air Gapping

- Die 3-2-1-1-0 Strategie und die Definition von Sicherungstests

- Vergleich der 3-2-1 Sicherungsstrategie mit ihren Alternativen

- Schlussfolgerung

- Häufig gestellte Fragen

- Was ist der größte Unterschied zwischen der 3-2-1 Sicherungsstrategie und ihren Varianten?

- Gibt es eine einzige Sicherungsstrategie, die als die beste für alle angesehen werden kann?

- Was sind einige der besten Praktiken für eine bessere Verwaltung der Sicherungen neben der 3-2-1 (oder einer anderen) Sicherungsstrategie?

Was ist die 3-2-1 Backup Strategie und warum sind manche der Meinung, dass sie nicht mehr ausreicht?

Die 3-2-1 Backup Strategie für die Sicherung (oft auch als „Strategie“ bezeichnet) ist seit vielen Jahren einer der wichtigsten Ratschläge im Bereich der Datensicherung. Tatsächlich haben viele Unternehmen, die diese Best-Practice-Strategie nicht übernommen haben, dies später bereut. In der Tat haben einige Unternehmen auch heute noch erhebliche Schwächen in ihrer Sicherungsstrategie, was zum Teil auf die falschen Vorstellungen in der Branche über die Sicherheit von Daten in der Cloud zurückzuführen ist. Infolgedessen werden viele von ihnen leider irgendwann in der Zukunft den Preis dafür zahlen müssen.

Die 3-2-1 Backup Strategie

Die ursprüngliche Version der 3-2-1 Sicherungsstrategie wurde von dem Fotografen Peter Krogh entwickelt. Sie gilt auch als Erweiterung der grundlegenden Band-Sicherungsstrategie (bei der eine einzige Kopie der Medien erstellt und auf einem Band gespeichert wird, wobei ein zweiter externer Datenspeicher für die Sicherung angelegt wird).

Die Beschreibung war sehr einfach:

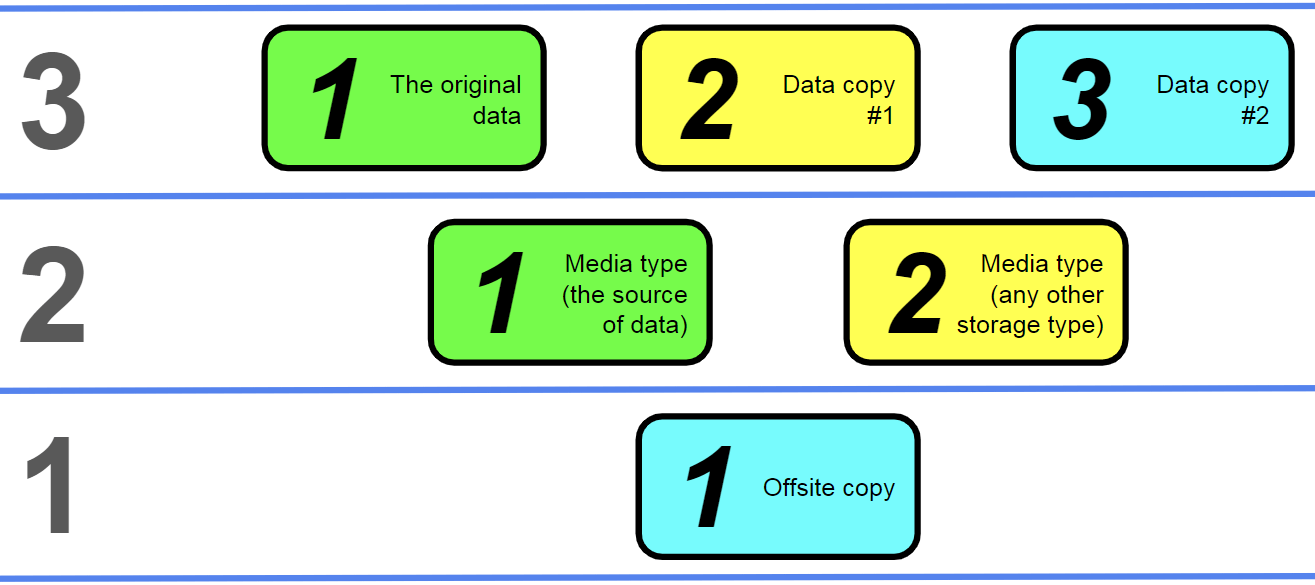

- Es sollte immer drei Kopien der Daten geben (einschließlich der Originalversion).

- Diese Kopien sollten auf zwei unterschiedlichen Speichermedien gespeichert werden.

- Mindestens eine dieser Kopien sollte außerhalb des Standorts aufbewahrt werden (physisch und geografisch getrennt von den anderen).

Alle Grafiken in diesem Artikel folgen einem ähnlichen Muster, wobei der Name der Strategie in Form von Zahlen auf der linken Seite des Bildes angezeigt wird. Jeder Teil der Strategie wird als eigene Kategorie dargestellt, um die Visualisierung der verschiedenen Strategieelemente zu vereinfachen.

Diese Sicherungsstrategie bietet jedem Benutzer, der nicht über eine strukturierte Sicherungsstrategie verfügt, eine beeindruckende Anzahl von Vorteilen. Sie kann mehrere Risiken des Datenverlusts mindern, die Möglichkeiten des Unternehmens in Bezug auf die Wiederherstellung im Notfall verbessern, den Schutz der Daten vor Hardware- und Softwarefehlern erhöhen und vieles mehr.

Die 3-2-1 Strategie ist sowohl einfach als auch effektiv. Sie schafft ein Schutznetz über der ursprünglichen Datenkopie, das sie vor Naturkatastrophen (Kopie außerhalb des Unternehmens), versehentlicher Löschung oder Beschädigung (zweite Kopie neben dem Original) usw. schützt. Tatsächlich hatte es seinerzeit eine solche Wirkung, dass es in einer der Zusammenarbeitspublikationen zwischen dem National Institute of Standards and Technology (NIST) und dem National Cybersecurity Center of Excellence (NCCoE) als empfohlene Datenschutztaktik erwähnt wurde.

Die bewährte Geschichte und der Erfolg der 3-2-1 Strategie ist damit noch nicht zu Ende. Die moderne Realität des Datenschutzes erfordert, dass alle Schutzmaßnahmen im Laufe der Zeit weiterentwickelt und angepasst werden, um mit dem Entwicklungstempo von Ransomware und anderen potenziell katastrophalen Softwaretypen Schritt zu halten – und so ist es auch mit der 3-2-1 Strategie. Einige der bemerkenswerten, relevanten Veränderungen in der IT-Welt seit der Einführung der 3-2-1 Backup Strategie sind die Entwicklung der Cloud und die gestiegene Gefahr durch Bedrohungsakteure, Malware und Ransomware und sogar die Anerkennung des erhöhten Risikos eines Angriffs durch eine abtrünnige Person, die sich innerhalb der Organisation befindet.

So entstanden zum Teil mehrere Interpretationen dieser Strategie zur Sicherung, darunter:

- 3-2-1-1

- 3-2-1-1-0

- 4-3-2

Natürlich ist diese Liste bei weitem nicht abschließend und Systemadministratoren können ihre eigenen Varianten haben. Daher ist es unser Ziel, den Zweck und die Strategie hinter jeder der folgenden Varianten von Sicherungsregeln zu erläutern und gleichzeitig zu erörtern, ob es eine einzige Sicherungsstrategie gibt, die objektiv die beste Option für alle ist.

Der steigende Druck des technologischen Fortschritts

Die technologische Welt hat sich seit dem Aufkommen der 3-2-1 Sicherungsstrategie natürlich weiterentwickelt, z.B. durch immer größere verfügbare Datenspeicher und die Verfügbarkeit von Cloud-Diensten. Dies hat jedoch auch eine Reihe von Überlegungen und sogar Bedrohungen für die Daten eines Unternehmens mit sich gebracht – unabhängig davon, ob es sich um persönliche oder Unternehmensdaten handelt:

- Das Aufkommen neuerer, effizienterer Technologien in Verbindung mit der Notwendigkeit, den aktuellen Stand der vorhandenen Technologie aufrechtzuerhalten. Die „versunkenen Kosten“ für die Wartung älterer Speichertypen wie optischer Bibliotheken oder alter Bandlaufwerke können extrem hoch sein und sind möglicherweise die Ressourcen nicht wert, die sie aus dem Budget abziehen. Hinweis: Das soll nicht heißen, dass moderne Bandlaufwerke nicht nützlich sind. Die Wahrheit ist genau das Gegenteil. Die moderne Bandtechnologie ist weitaus fortschrittlicher, als vielen Menschen bewusst ist, und in der Regel weitaus nachhaltiger als Festplatten für hohe Datenmengen.

- Die zunehmende Beliebtheit von Technologien wie der Deduplizierung kann den Speicherplatzbedarf für Sicherungen deutlich senken. Gleichzeitig kann die Deduplizierung den Zeitaufwand (und das Risiko) für die Wiederherstellung einer solchen Sicherung erheblich erhöhen, weshalb sie für Unternehmen mit anspruchsvollen RTOs und RPOs möglicherweise nicht die beste Wahl ist.

- Ein weiteres Beispiel ist die anhaltende und zunehmende Nutzung von Cloud-Speichern, die im Zusammenhang mit der 3-2-1 Strategie absolut sinnvoll ist. Heutzutage wird die Cloud oft als „1“ in der 3-2-1 Strategie verwendet (früher war es eher das externe Band). Die Sicherheit und tatsächliche Zuverlässigkeit von Cloud-Speichern von Drittanbietern lässt sich jedoch nur sehr schwer gründlich überprüfen und bringt auch eine Reihe eigener Probleme mit sich – darunter Bandbreitenbeschränkungen, fragwürdige Redundanzmodelle und mehr.

- Es gibt auch die ständig wachsende Bedrohung durch Ransomware. Dies könnte der wichtigste Grund von allen sein, wenn man bedenkt, dass Ransomware bis Ende 2022 mindestens 68% aller Cyberangriffe ausmachen wird. In diesem Zusammenhang wird Ransomware zu etwas, das man nur schwer ignorieren kann, und die traditionelle 3-2-1-Taktik würde nicht ausreichen, um ein Unternehmen vor einer moderneren Version von Ransomware zu retten, die Sicherungen erkennen und verschlüsseln kann, bevor sie die ursprüngliche Dateikopie verändert.

Dies ist natürlich nur ein Bruchteil aller neuen Entwicklungen und Technologien, die die Wirksamkeit einer traditionellen 3-2-1 Sicherungstaktik beeinträchtigen können. Es gibt viele andere Probleme, die von der Änderung der bestehenden Sicherungsstrategien nicht einmal so sehr betroffen sind – wie z.B. die Notwendigkeit, auf Dauer Hunderte und Tausende von Sicherungen zu verwalten.

Es ist jedoch ein großartiges Beispiel dafür, wie sich die Welt in einem alarmierenden Tempo weiterentwickelt, weshalb selbst die grundlegendsten Empfehlungen sich mitentwickeln müssen, um relevant und effektiv zu bleiben.

Neuere Versionen und Abwandlungen der 3-2-1 Sicherungsstrategie

Seit der ursprünglichen 3-2-1 Strategie hat es verschiedene Variationen des Themas gegeben, die seitdem in irgendeiner Form verwendet wurden. Einige dieser Strategien sind bis zu einem gewissen Grad offiziell anerkannt, während andere meist nur eine neue Erklärung bestehender Technologien unter Verwendung bekannter Namenskonventionen sind.

Die 3-1-2 Backup Strategie und der Aufstieg der Cloud-Sicherungen

Seit einiger Zeit gibt es Variationen der traditionellen 3-2-1-Sicherheitsstrategie, und nicht alle Optionen gelten als Variationen. So hat zum Beispiel die zunehmende Beliebtheit von Cloud-basierten Speicheranbietern zu einer enormen Ausweitung der so genannten 3-1-2 Strategie für die Sicherung geführt.

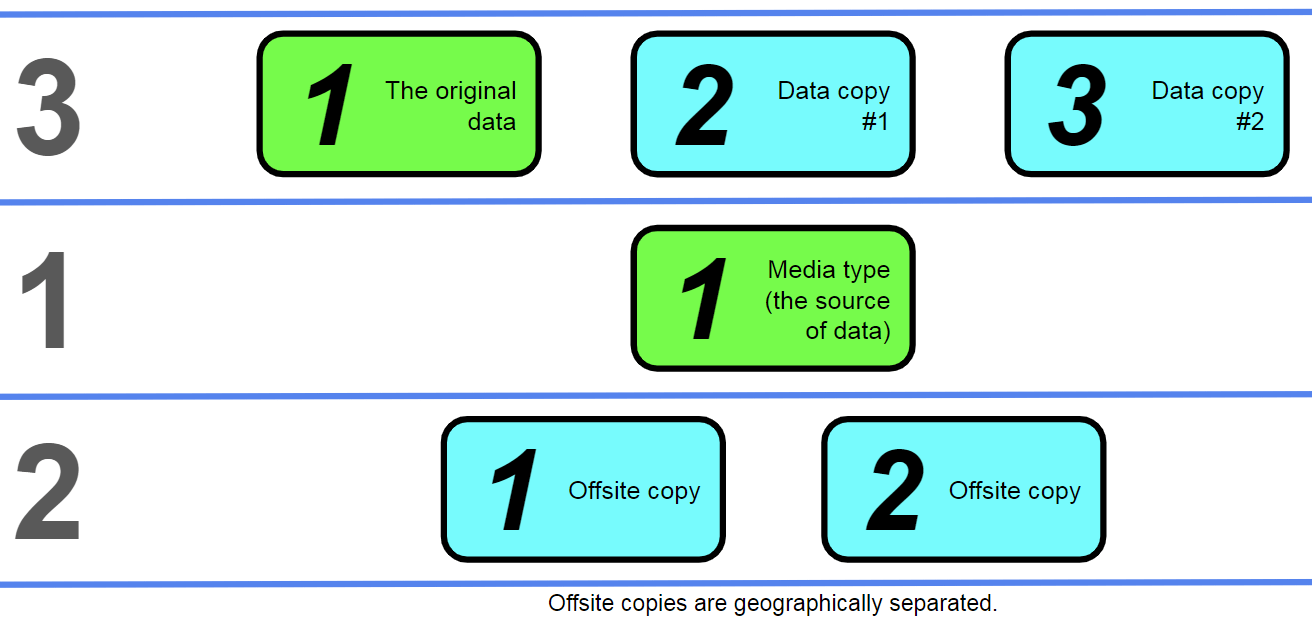

Die 3-1-2 Sicherungsstrategie folgt der gleichen Namenskonvention wie zuvor und erstellt immer noch drei Sicherungskopien, verwendet aber nur einen einzigen bekannten Medientyp (die Originalversion der Daten, die auf Festplatte oder auf andere Weise gespeichert ist) und erstellt zwei Offsite-Kopien.

In diesen Szenarien kann die ephemere „Wolke“ nicht als Medienspeicherart betrachtet werden (da nicht alle Anbieter von Cloud-Speichern diese Art von Informationen freigeben), weshalb sie im „Namen“ der Strategie nicht berücksichtigt wird.

Es ist wichtig zu erwähnen, dass nicht alle Cloud-Speicheranbieter die Informationen eines Kunden an zwei geografisch getrennten Orten speichern können, und diese Art von Thema sollte von Fall zu Fall überprüft werden.

Es gibt Forderungen von Cloud-Nutzern, dass die Cloud-Speicheranbieter zwei verschiedene Kopien der Daten bereitstellen sollten, da sie kein Vertrauen in ihre Sicherheitsmaßnahmen haben. Das ist jedoch weit von der Wahrheit entfernt, denn die geografische Trennung ist ein großartiger Schutz sowohl gegen natürliche als auch gegen hergestellte Katastrophen, die der Cloud-Speicheranbieter in keiner Weise aufhalten kann.

Die 3-2-2 Sicherungsstrategie und die erste erfolgreiche Abänderung der ursprünglichen Strategie

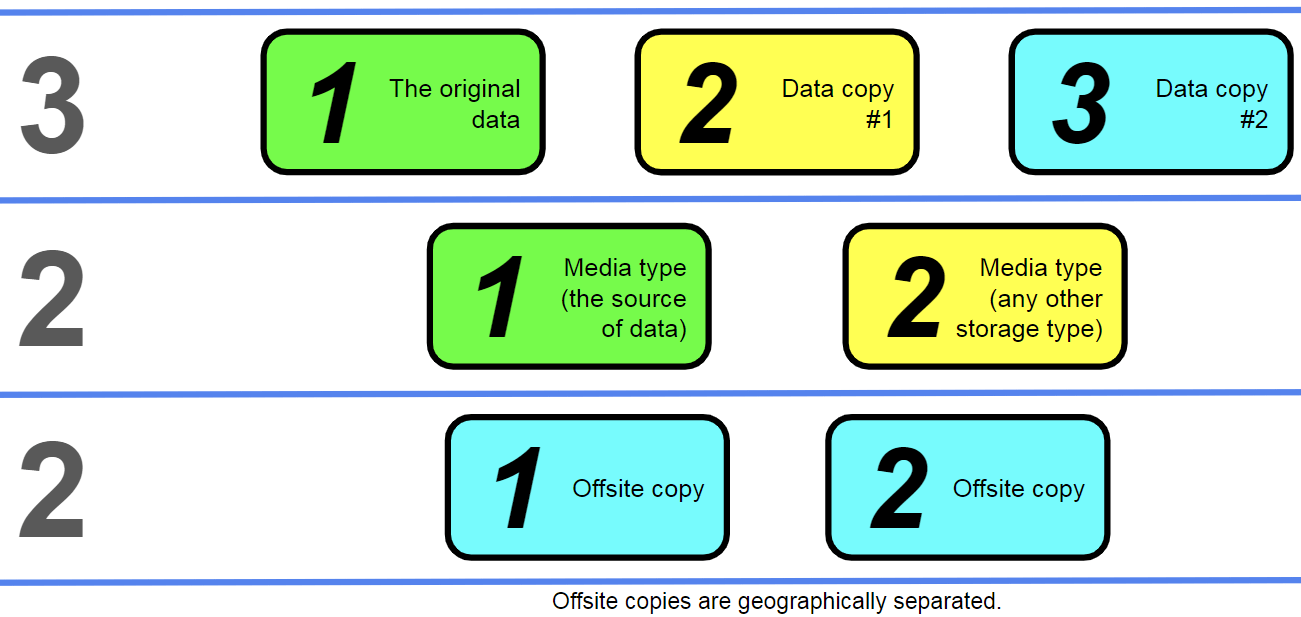

Einer ähnlichen Evolutionslogik für die bestehenden Regeln und Strategien zur Sicherung folgend, können wir auch die 3-2-2-Strategie überprüfen.

An dieser Stelle wird die Namenskonvention etwas fragwürdig. Das Vorhandensein eines zweiten Medientyps im Kontext der 3-1-2-Strategie impliziert das Vorhandensein einer vierten Datenkopie, die auf diesem Medientyp gespeichert werden würde, was die Aussage über „drei Kopien“ im Namen einer Strategie etwas irreführend macht.

In diesem Fall wäre die Bezeichnung dieser Sicherungsstrategie „4-3-2“ anstelle von „3-2-2“ vielleicht genauer. Diese Art von Namenskonvention entfernt sich jedoch zu weit von der ursprünglichen Idee eines einfachen Namens mit einer einfachen Bedeutung, weshalb diese Strategie für die Zwecke dieses Blogs als „3-2-2“ bezeichnet wird.

Die 3-2-2-Sicherungsstrategie kann als modernisierte Version des ursprünglichen 3-2-1-Ansatzes betrachtet werden, da sie ein komfortables Netzwerk von Sicherungskopien und Speichertypen schafft, mit denen Sie arbeiten können, und gleichzeitig modernere Technologien wie die Cloud-Sicherung nutzt. Die Möglichkeit, entweder die Cloud-Kopie oder die lokale Kopie der Daten eines Unternehmens zu verwenden, macht diese Strategie vielseitiger und verbessert gleichzeitig die Kontinuität und den Erhalt der Daten.

Die 3-2-3 Strategie und die zunehmende Bedeutung von Offsite-Speichern

Die oben erwähnte 3-2-2 Sicherungsstrategie für die Sicherung kann auch durch eine manuell erstellte Offsite-Kopie ergänzt werden, bei der das oben vorgestellte zweite Speichermedium verwendet wird, um die Kopie aus den Räumlichkeiten des Unternehmens zu entfernen. So entsteht die 3-2-3 Strategie für die Sicherung.

Sie macht den Prozess der Backup-Erneuerung zwar etwas komplizierter, und die zusätzliche manuelle Erstellung einer Offsite-Kopie macht den Prozess noch anspruchsvoller, aber das Endergebnis einer Sicherungsstrategie, mit der eine Wiederherstellung von drei verschiedenen Offsite-Standorten für Disaster Recovery-Zwecke möglich ist, ist ein Vorteil, der für einige Unternehmen groß genug ist, um die Mühe wert zu sein.

Es sollte an dieser Stelle erwähnt werden, dass Beispiele wie „3-2-3“ lediglich Erweiterungen der gleichen Logik wie „3-2-1“ sind und manchen überflüssig erscheinen mögen. Fairerweise muss man sagen, dass die meisten dieser Sicherungsstrategien gar nicht erst benannt werden müssen, da viele von ihnen als redundante Erweiterungen der ursprünglichen Formel betrachtet werden können, ohne dass eine Umbenennung erforderlich ist. Nichtsdestotrotz werden wir nun weitere Beispiele für Sicherungsregeln hervorheben, die sich aus der 3-2-1 Strategie entwickelt haben und derzeit in der Branche diskutiert werden.

Die 3-2-1-1 Backup Strategie; die Konzepte der Unveränderlichkeit und des Air Gapping

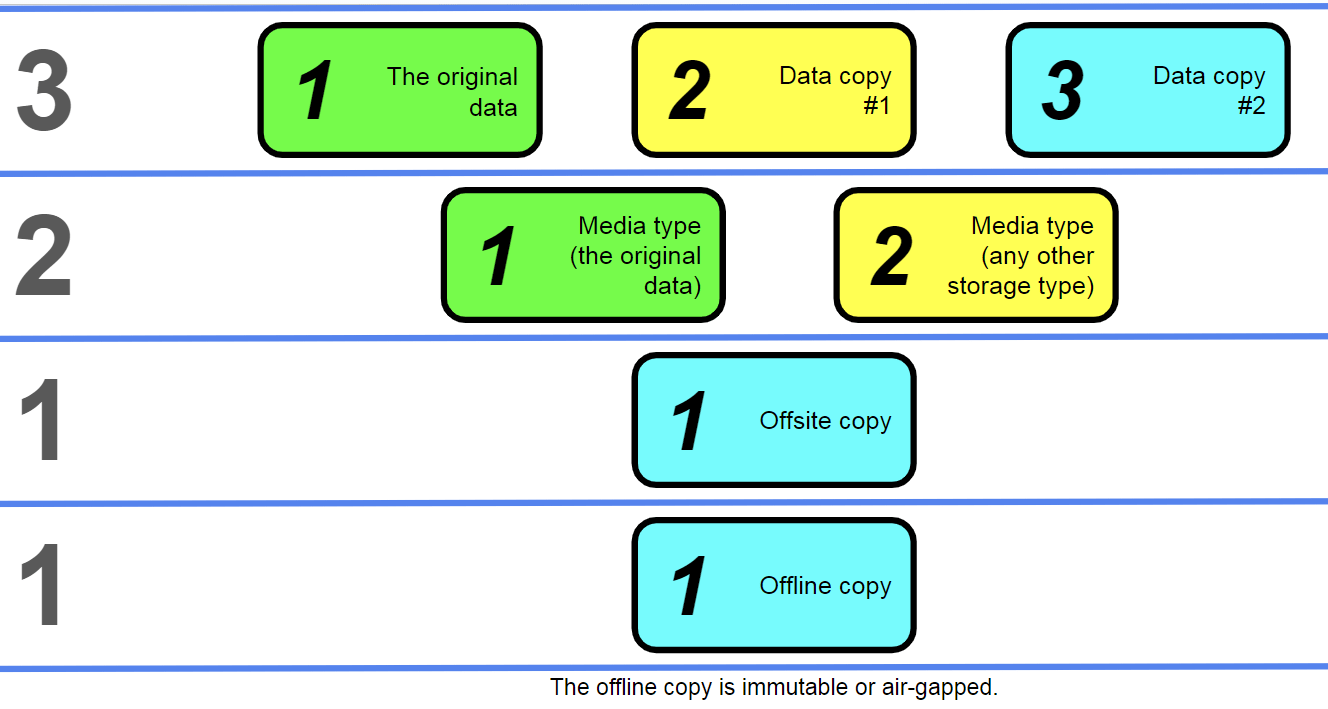

Die 3-2-1-1 Sicherungsstrategie kann als die erste „offizielle“ Abwandlung der ursprünglichen Regel betrachtet werden, da sie von einer Reihe verschiedener Sicherungslösungen, wie z.B. Acronis, offiziell anerkannt wird. Der Hauptunterschied dieser Strategie ist die Hinzufügung der Unveränderlichkeit zu der bestehenden Formel.

Wenn Sie die oben erwähnte Namenskonvention befolgen, ist es nicht schwer zu verstehen, dass die 3-2-1-1-Strategie nur eine 3-2-1-Strategie mit einer zusätzlichen Anforderung ist: eine unveränderliche oder in die Luft gesicherte Datenkopie.

In der Branche gibt es viel Verwirrung, wenn es um die Unterscheidung zwischen Unveränderlichkeit und Air Gapping geht. Da dies nicht das Hauptthema dieses Artikels ist, werden wir nur eine kurze Erklärung der beiden Begriffe geben.

Die Unveränderbarkeit ist die Eigenschaft von Daten, die verhindert, dass sie nach dem Schreiben in irgendeiner Weise verändert werden. Air Gapping ist die Praxis der physischen Trennung zwischen der Sicherung (und ihrer Speichereinheit) und dem Rest der Verbindungen, einschließlich interner und öffentlicher Netzwerke. Die Idee der physischen Trennung ist, dass die getrennten Medien nicht gehackt oder aus der Ferne aufgerufen werden können.

Die Unveränderbarkeit ist auf Softwareebene viel einfacher einzurichten und dient in erster Linie dazu, die Datenintegrität sicherzustellen und Schutz vor Ransomware zu bieten. Es liegt jedoch in der Natur der Sache, dass es möglich ist, dass die Software kompromittiert werden kann, da sie wahrscheinlich eine physische Verbindung hat. Air Gapping ist vielleicht schwieriger zu pflegen und daher außerhalb von extrem sensiblen Daten – kritische Infrastruktur, geheime Regierungsinformationen usw. – nicht besonders beliebt.

Sowohl unveränderliche als auch Air-Gapped-Sicherungen bieten ein beeindruckendes Maß an Sicherheit, auch wenn sie jeweils ihre eigenen Unzulänglichkeiten haben. In der modernen Umgebung ist es nicht so einfach, eine Sicherungslösung oder einen Cloud-Speicheranbieter zu finden, der standardmäßig echte Datenunveränderlichkeit bietet.

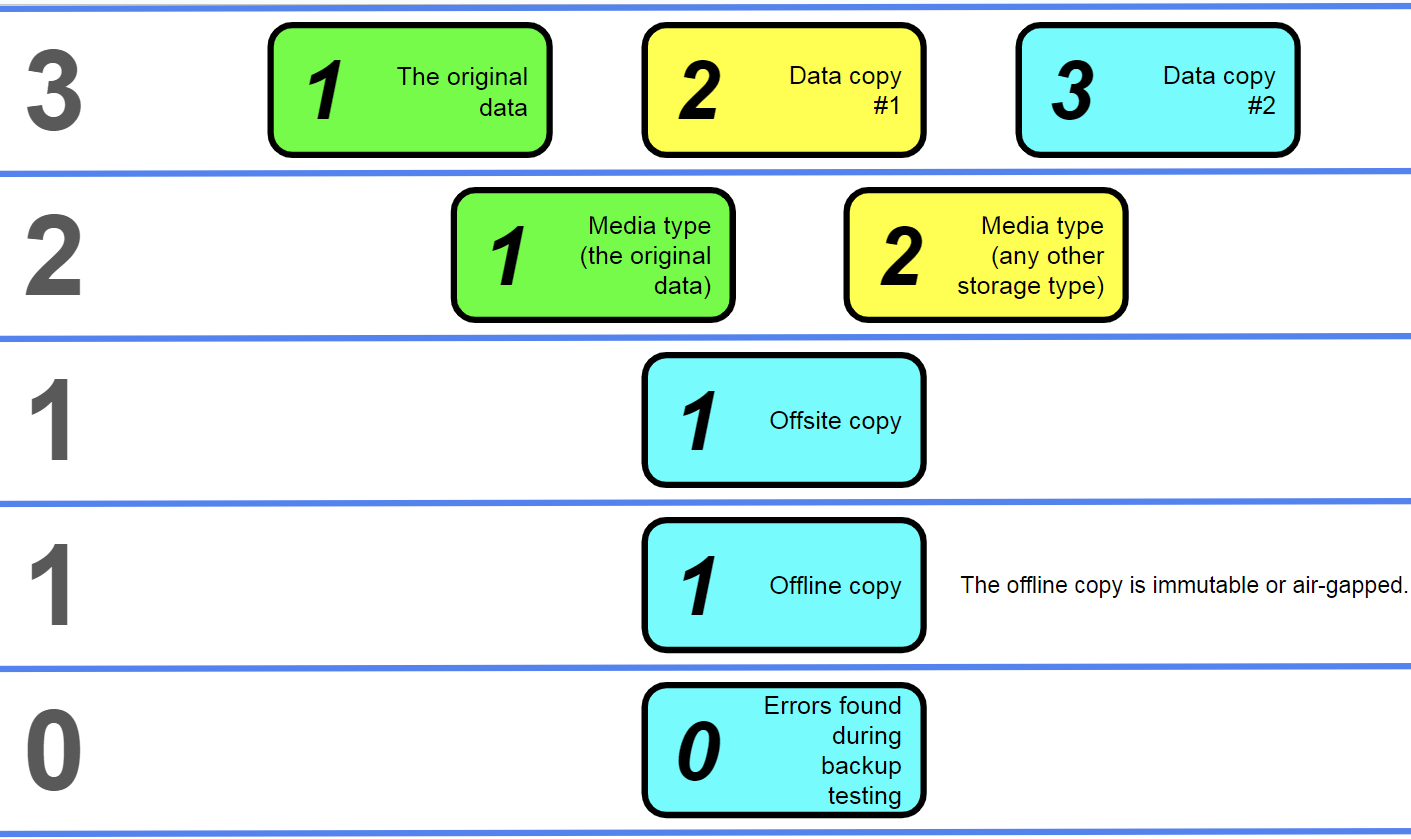

Die 3-2-1-1-0 Strategie und die Definition von Sicherungstests

Nach vielen früheren Beispielen kommen wir nun zur neuesten Variante der 3-2-1 Sicherungsstrategie. Die 3-2-1-1-0 Backup-Strategie verwendet dasselbe Gerüst wie die 3-2-1-1 Sicherungsstrategie, fügt aber noch das Konzept der Backup-Tests hinzu (und legt außerdem mehr Wert auf Air-Gapped-Backups anstelle von unveränderlichen Backups für eine bessere Gesamtsicherheit).

Sicherungen haben sich zwar als sehr nützliche Hilfsmittel bei der Wiederherstellung von Daten und im Katastrophenfall erwiesen, aber sie sind auch anfällig für Fehler, und es kann viele verschiedene Gründe geben, warum eine bestimmte Sicherung nicht in der Lage ist, sich selbst wiederherzustellen, wenn dies erforderlich ist.

Aus diesem Grund müssen alle Sicherungen regelmäßig getestet werden, um ihren aktuellen Zustand zu überprüfen und mögliche Probleme zu beheben, bevor etwas passiert. Die Idee des Testens von Sicherungen und der Datenüberwachung gibt es natürlich schon lange, aber sie war viele Jahre lang bestenfalls spontan, bevor sie schließlich für viele Sicherungslösungen und Infrastrukturen praktisch obligatorisch wurde.

In der modernen Welt gehören Sicherungstests zu den üblichen Bestandteilen des Business Continuity- und Disaster Recovery-Plans eines Unternehmens – und mindestens eine der oben genannten Sicherungsregeln sollte auch in all diesen Plänen enthalten sein. Die 3-2-1-1-0-Strategie legt die Notwendigkeit regelmäßiger Sicherungstests fest und verbessert die Sicherheit und Widerstandsfähigkeit aller Systeme, die sich für diese Sicherungsstrategie entscheiden.

Vergleich der 3-2-1 Sicherungsstrategie mit ihren Alternativen

Es stimmt zwar, dass praktisch jede einzelne dieser Varianten der Sicherungsregeln ihre eigenen Argumente und Vorteile hat, doch wäre es hilfreich, sie hier zusammenzufassen.

Daher finden Sie hier eine kurze Erklärung der 3-2-1 Strategie und aller ihrer wichtigsten Ableitungen:

- 3-2-1 Strategie – die ursprüngliche Grundstrategie der Sicherung. Sie funktioniert immer noch hervorragend, und Unternehmen, die weniger als diese Strategie anwenden, sind gut beraten, dies noch einmal zu überdenken, auch wenn einige Anbieter von Sicherungen dies ihren Kunden weismachen wollen.

- 3-1-2 Strategie – eine Variante des ursprünglichen Sicherungsplans, bei der die Cloud-Speicherlösung verwendet wird, um beide Sicherungskopien an getrennten Orten zu speichern. Bitte beachten Sie den obigen Kommentar zur 3-2-1 Strategie;

- 3-2-2 Strategie – einfach eine explizite Variante der 3-2-1 Strategie.

- 3-2-3 Strategie – eine relativ kleine Erweiterung der vorherigen Strategie, die die zweite Kopie des Medienspeichers an einem externen Ort speichert;

- 3-2-1-1 Strategie – eine erste „populäre“ Variante der 3-2-1 Strategie, die den ursprünglichen Regelsatz um die Unveränderbarkeit der Sicherung/Luftabdeckung ergänzt;

- 3-2-1-1-0 Strategie – eine Erweiterung der 3-2-1-1 Strategie, die das Konzept der häufigen Sicherungstests in den Mix einführt.

Schlussfolgerung

Während die traditionelle 3-2-1 Sicherungsstrategie wahrscheinlich notwendiger ist als je zuvor, reagieren einige Unternehmen auf das aktuelle Umfeld, indem sie nach Möglichkeiten suchen, sie weiter auszubauen, um sich noch besser zu schützen.

Für einige Unternehmen ist es wahrscheinlich nicht notwendig, über die grundlegende 3-2-1 Strategie hinauszugehen, da sich diese Grundregel nach wie vor als äußerst effektiv erweist. Der einzige Rat, den wir Ihnen in diesem Zusammenhang geben können, ist, Ihre eigenen Risiken zu analysieren und die Strategie zu wählen, die den Bedürfnissen Ihres Unternehmens am besten entspricht.

Die Gesamtzahl der verschiedenen Varianten der 3-2-1 Strategie ist sehr schwer zu beziffern, da einige nicht gut dokumentiert sind. Sie zeigt jedoch, dass es 3-2-1 geschafft hat, sich zu einem allgemein akzeptierten Best-Practice- und Standardrahmen für Sicherungsstrategien zu entwickeln.

Im Allgemeinen wäre es keine gute Idee, eine einzige Sicherungsstrategie aus dieser Liste für alle zu empfehlen. Beispielsweise ist die Unveränderbarkeit von Sicherungen in der Regel eine Anforderung im Rahmen einiger gesetzlicher Vorschriften, so dass die Verwendung der 3-2-1-1 Strategie in diesen Fällen praktisch obligatorisch ist – und das ist nur eines von vielen Beispielen, die für bestimmte Benutzergruppen nicht völlig optional sein können.

Häufig gestellte Fragen

Was ist der größte Unterschied zwischen der 3-2-1 Sicherungsstrategie und ihren Varianten?

Die meisten Variationen der 3-2-1-Strategie verwenden diese als Basis und fügen ihr weitere Funktionen oder Möglichkeiten hinzu. Es gibt ein paar Ausnahmen von dieser Strategie, aber alle „offiziell anerkannten“ Sicherungsstrategien sind lediglich spezifischere Versionen des 3-2-1-Frameworks, das im Laufe der Jahre praktisch unverändert geblieben ist.

Gibt es eine einzige Sicherungsstrategie, die als die beste für alle angesehen werden kann?

Die Sicherungsstrategie, die fast als universell für jedermann gelten konnte, war die 3-2-1-Strategie zur Zeit ihrer Einführung. Die Verwendung dieser Strategie als Basisstrategie wird von Bacula dringend empfohlen. Die 3-2-1-1-0-Strategie ist ein Beispiel für eine Strategie, die vielen verschiedenen Bedrohungen standhalten kann. Sie ist jedoch auch die schwierigste und teuerste von allen, was sie für viele KMUs unpraktisch macht.

Was sind einige der besten Praktiken für eine bessere Verwaltung der Sicherungen neben der 3-2-1 (oder einer anderen) Sicherungsstrategie?

- Backups sollten in regelmäßigen Abständen durchgeführt werden.

- Backups sollten automatisiert werden.

- Das Thema Sicherung von Medientypen sollte mit Vorbereitung und ausreichender Recherche angegangen werden.

- Die Wiederherstellungsgeschwindigkeit sollte regelmäßig getestet werden, um ggf. bestehende RTOs und RPOs zu korrigieren.

- Mitarbeiter sollten sich der bestehenden Sicherungspraktiken bewusst sein und darin unterwiesen werden, wie sie die Grundregeln der Cyber-Hygiene befolgen können.

Auf Bacula Enterprise verlassen sich die größte Verteidigungsorganisation des Westens, der größte Kreditgeber der Welt, der keine Bank ist, die größte Online-Buchungsagentur der Welt und die größten Regierungslabors und Forschungszentren der Welt. Seine Zuverlässigkeit und Sicherheit sind daher branchenweit führend. Wenn Sie mehr über die leistungsstarke, hoch skalierbare Softwarelösung zur Sicherung von Daten von Bacula erfahren möchten, besuchen Sie www.baculasystems.com