Contents

- ¿Qué es la regla 3-2-1 y por qué algunos creen que ya no es suficiente?

- La regla 3-2-1

- La creciente presión del progreso tecnológico

- Nuevas versiones y alteraciones de la estrategia de backup 3-2-1

- La regla 3-1-2 y el auge de las copias de seguridad en la nube

- La regla 3-2-2 y la primera alteración exitosa de la estrategia original

- La regla 3-2-3 y el creciente papel del almacenamiento externo

- La regla 3-2-1-1; los conceptos de inmutabilidad y entrehierro

- La regla 3-2-1-1-0 y la definición de las pruebas de copias de seguridad

- Comparación de la estrategia de copia de seguridad 3-2-1 con sus alternativas

- Conclusión

- Preguntas frecuentes

- ¿Cuál es la mayor diferencia entre la regla de backup 3-2-1 y sus variaciones?

- ¿Existe una única estrategia de backup que pueda considerarse la mejor para todos?

- ¿Cuáles son algunas de las mejores prácticas para una mejor gestión de las copias de seguridad junto con la estrategia 3-2-1 (u otra) de copias de seguridad?

¿Qué es la regla 3-2-1 y por qué algunos creen que ya no es suficiente?

La regla 3-2-1 de las copias de seguridad (a menudo denominada también «estrategia») ha sido uno de los consejos más esenciales en el campo de la protección de datos durante muchos años. De hecho, muchas empresas que no adaptaron esta estrategia de buenas prácticas acabaron lamentándolo. De hecho, en parte debido a las ideas erróneas que existen en el sector sobre la seguridad de los datos en la nube, algunas organizaciones siguen teniendo hoy en día una debilidad significativa en su estrategia de copias de seguridad. Como resultado, es probable que muchas, por desgracia, paguen el precio en algún momento del futuro.

La regla 3-2-1

La versión original de la estrategia de backup 3-2-1 fue creada por el fotógrafo Peter Krogh. También se considera la expansión de la estrategia básica de copia de seguridad en cinta (que consiste en realizar una única copia de los soportes y almacenarla utilizando el almacenamiento en cinta, creando una segunda ubicación de almacenamiento de datos fuera de las instalaciones para la backup).

Su descripción es extremadamente sencilla:

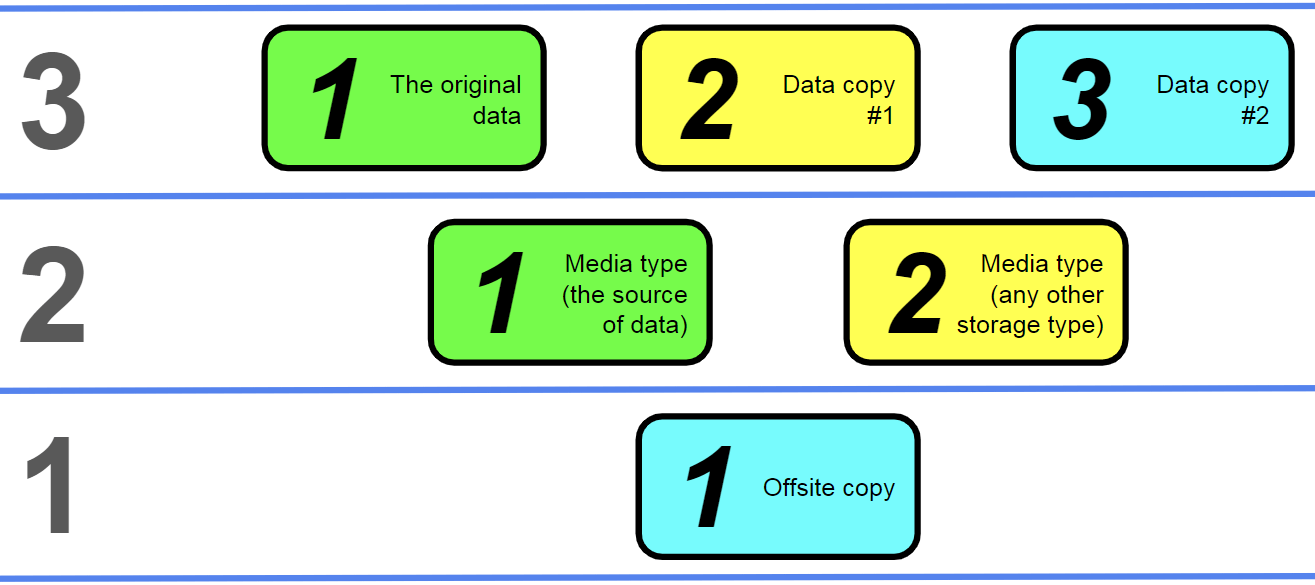

- Siempre debe haber tres copias de datos (contando la versión original).

- Estas copias deben almacenarse utilizando dos tipos de medios de almacenamiento diferentes.

- Al menos una de estas copias debe almacenarse fuera de las instalaciones (separada física y geográficamente del resto).

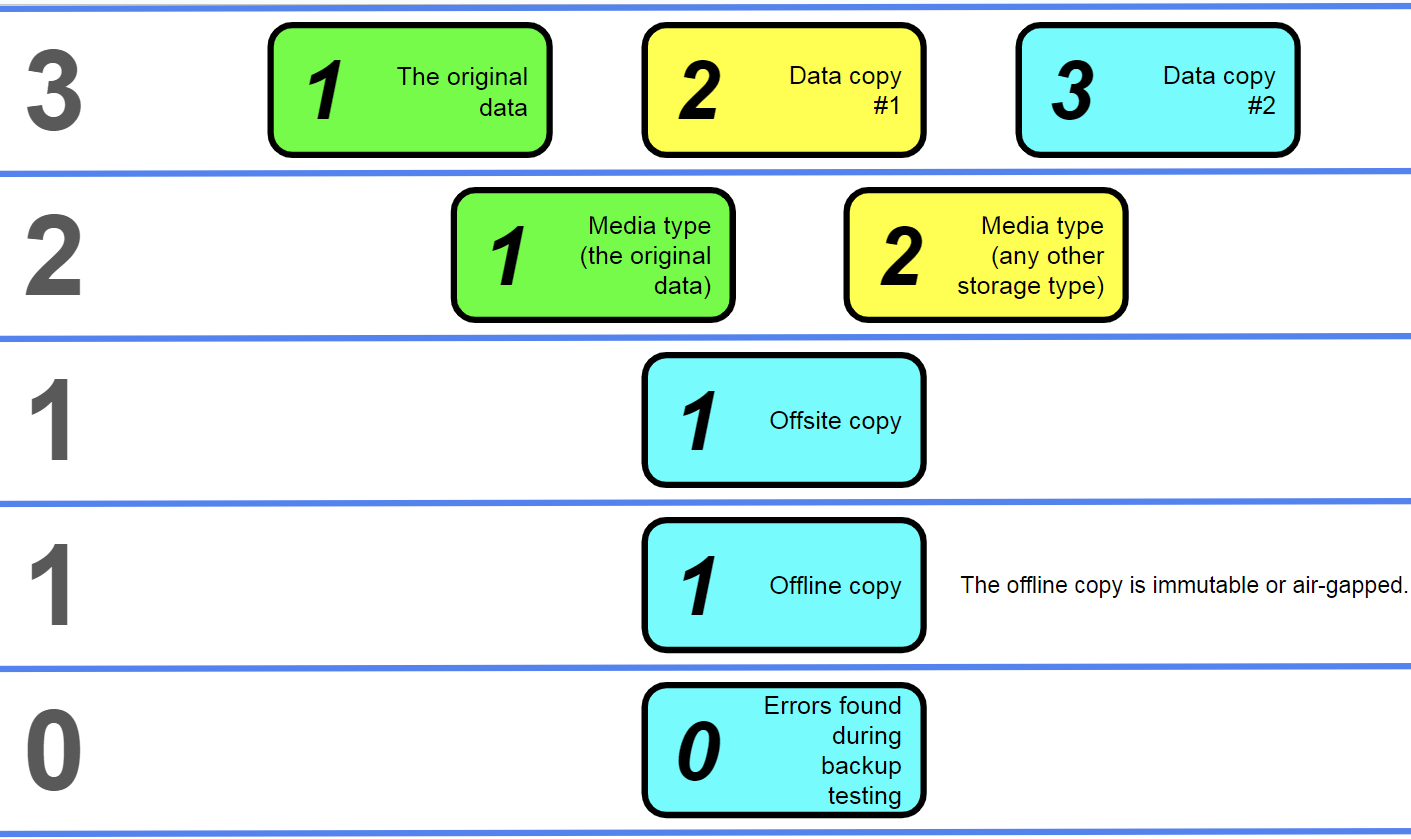

Todos los gráficos de este artículo van a seguir un patrón similar, con el nombre de la estrategia mostrándose en forma de número en la parte izquierda de la imagen. Cada parte de la estrategia se presenta como una categoría independiente para simplificar la visualización de los distintos elementos de la estrategia.

Esta regla de copia de seguridad ofrece un número impresionante de ventajas a cualquier usuario que no disponga de una estrategia de backup estructurada. Puede mitigar múltiples riesgos de pérdida de datos, mejorar las capacidades de la empresa en términos de recuperación ante desastres, mejorar la protección de los datos frente a fallos de hardware y software, y mucho más.

La regla 3-2-1 es a la vez sencilla y eficaz. Crea una red protectora sobre la copia de datos original que la protege de catástrofes naturales (copia externa), borrado o corrupción accidental (segunda copia junto a la original), etc. De hecho, tuvo tal repercusión en su momento que se mencionó en una de las publicaciones de colaboración entre el Instituto Nacional de Estándares y Tecnología (NIST) y el Centro Nacional de Ciberseguridad de Excelencia (NCCoE) como táctica recomendada para la protección de datos.

La historia probada y el éxito de la regla 3-2-1 no acaban ahí. La realidad moderna de la protección de datos exige que todas las medidas de protección evolucionen y se adapten con el tiempo para ajustarse al ritmo de desarrollo del ransomware y otros tipos de software potencialmente desastrosos, y lo mismo ocurre con la regla 3-2-1. Algunos de los cambios notables y relevantes en el mundo de las TI desde la aparición de la regla 3-2-1 son el desarrollo de la nube y el aumento del peligro de los actores de amenazas, el malware y el ransomware, e incluso el reconocimiento de un mayor riesgo de ataque por parte de un pícaro interno a la organización.

Así es en parte como nacieron varias interpretaciones de esta regla de copia de seguridad, entre ellas:

- 3-2-1-1

- 3-2-1-1-0

- 4-3-2

Por supuesto, esta lista está lejos de ser concluyente y los administradores de sistemas pueden tener sus propias variaciones. Como tal, nuestro objetivo es explicar el propósito y la estrategia que hay detrás de cada una de las siguientes variaciones de las reglas de backup, a la vez que debatimos si existe una única estrategia de copia de seguridad que sea objetivamente la mejor opción para todos.

La creciente presión del progreso tecnológico

El mundo tecnológico ha evolucionado desde la aparición de la regla 3-2-1, por supuesto, por ejemplo con un volumen de almacenamiento de datos disponible cada vez mayor y la disponibilidad del servicio en la nube. Sin embargo, con ello también ha llegado una gama más sofisticada de consideraciones e incluso amenazas para los datos de una organización, ya sean personales o corporativos:

- El auge de tecnologías más nuevas y eficientes, combinado con la necesidad de mantener el estado actual de la tecnología heredada. La «falacia del coste hundido» de mantener tipos de almacenamiento más antiguos, como bibliotecas ópticas o unidades de cinta heredadas, puede ser extremadamente alta y posiblemente no merezca la pena por los recursos que desvía del presupuesto. Nota: esto no quiere decir que la cinta moderna no sea útil. La verdad es todo lo contrario. La tecnología de cinta moderna es mucho más avanzada de lo que mucha gente cree y, por lo general, mucho más sostenible que el disco para volúmenes de datos elevados.

- La creciente popularidad de tecnologías como la deduplicación puede hacer que los requisitos de espacio de almacenamiento para las copias de seguridad sean mucho menores. Al mismo tiempo, la deduplicación puede aumentar significativamente el tiempo (y el riesgo) que se tarda en restaurar un backup de este tipo, por lo que podría no ser la mejor opción para empresas con RTO y RPO exigentes.

- Otro ejemplo es la adopción continua y creciente del almacenamiento en la nube, que tiene mucho sentido en el contexto de la regla 3-2-1. Hoy en día, la nube se utiliza a menudo como el «1» de la regla 3-2-1 (donde antes solía ser la cinta fuera de las instalaciones). Sin embargo, la seguridad y la fiabilidad real del almacenamiento en la nube de terceros es extremadamente difícil de verificar a fondo, y también engendra una serie de problemas propios, como limitaciones de ancho de banda, modelos de redundancia cuestionables y mucho más.

- También existe la amenaza cada vez mayor del ransomware. Esta podría ser la mayor razón de todas, teniendo en cuenta cómo el ransomware supuso al menos el 68% de todos los ciberataques a finales de 2022. En este contexto, el ransomware se convierte en algo muy difícil de ignorar, y la tradicional táctica 3-2-1 no sería suficiente para salvar a una empresa de una versión más moderna de ransomware que puede detectar y cifrar las copias de seguridad antes de alterar la copia del archivo original.

Por supuesto, esto no es más que una fracción de todos los nuevos desarrollos y tecnologías que pueden afectar a la eficacia de una táctica tradicional de copias de seguridad 3-2-1. Hay muchas otras cuestiones que ni siquiera se ven tan afectadas por la modificación de las estrategias de copia de seguridad existentes, como la necesidad de gestionar cientos y miles de copias de seguridad a largo plazo.

Sin embargo, sirve como un gran escaparate de cómo el mundo evoluciona a un ritmo alarmante, por lo que incluso las recomendaciones más básicas tienen que evolucionar con él para seguir siendo relevantes y eficaces.

Nuevas versiones y alteraciones de la estrategia de backup 3-2-1

Desde la regla 3-2-1 original, ha habido diferentes variaciones del tema que se han utilizado de alguna manera desde entonces. Algunas de estas estrategias están reconocidas oficialmente hasta cierto punto, mientras que otras no son más que una nueva explicación de tecnologías ya existentes que utilizan convenciones de nomenclatura conocidas.

La regla 3-1-2 y el auge de las copias de seguridad en la nube

Las variaciones de una estrategia tradicional de copias de seguridad 3-2-1 llevan apareciendo desde hace tiempo, y no todas las opciones se consideran variaciones. Por ejemplo, el aumento de la popularidad de los proveedores de almacenamiento en la nube ha provocado la gran expansión de la llamada regla 3-1-2 de las copias de seguridad.

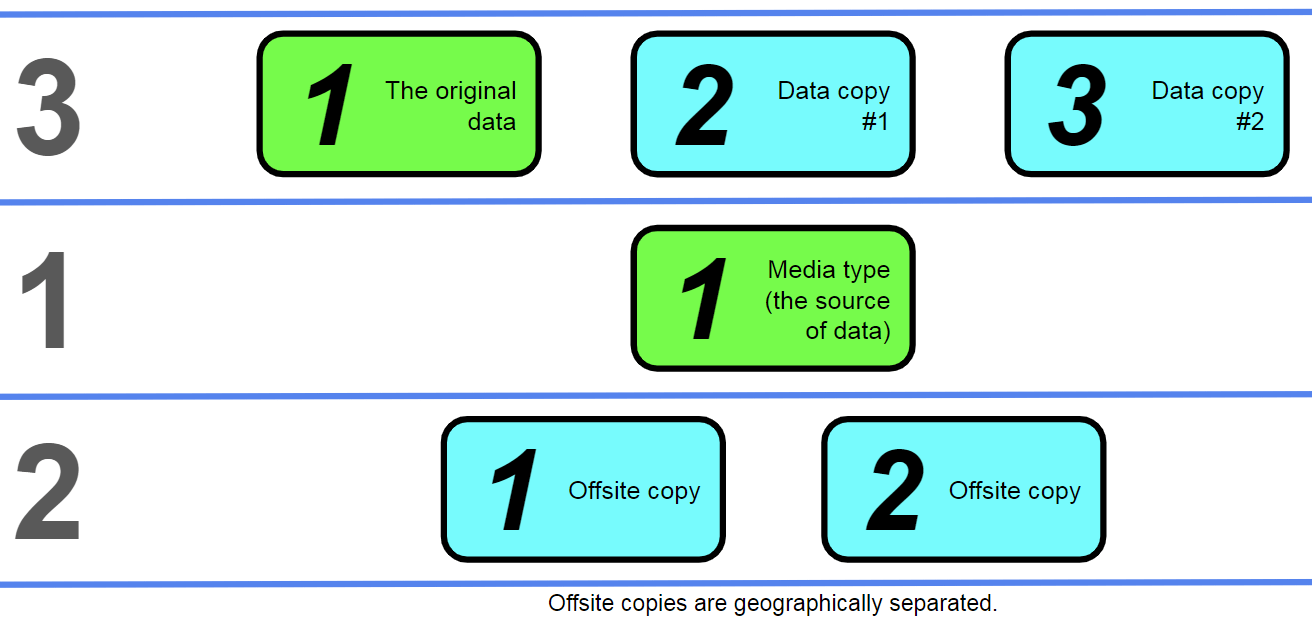

Siguiendo la misma convención de nomenclatura que antes, la regla de copia de seguridad 3-1-2 sigue creando tres copias de seguridad, pero sólo utiliza un único tipo de soporte conocido (la versión original de los datos almacenados en disco o de alguna otra forma) y crea dos copias externas.

En estos escenarios, la «nube» efímera no puede considerarse un tipo de almacenamiento multimedia (ya que no todos los proveedores de almacenamiento en la nube comparten este tipo de información), por lo que no se contabiliza en el «nombre» de la estrategia.

Es importante mencionar que no todos los proveedores de almacenamiento en la nube pueden almacenar la información de un cliente en dos ubicaciones geográficamente separadas, y este tipo de tema debe verificarse caso por caso.

Ha habido peticiones de usuarios de la nube para que los proveedores de almacenamiento en la nube proporcionen dos copias diferentes de los datos como una falta de confianza en sus medidas de seguridad. Sin embargo, eso está muy lejos de la realidad, ya que la separación geográfica es una gran salvaguarda contra catástrofes tanto naturales como provocadas que el proveedor de almacenamiento en la nube no sería capaz de detener de ninguna manera.

La regla 3-2-2 y la primera alteración exitosa de la estrategia original

Siguiendo una lógica de evolución similar para las reglas y estrategias de backup existentes, también podemos revisar la regla 3-2-2.

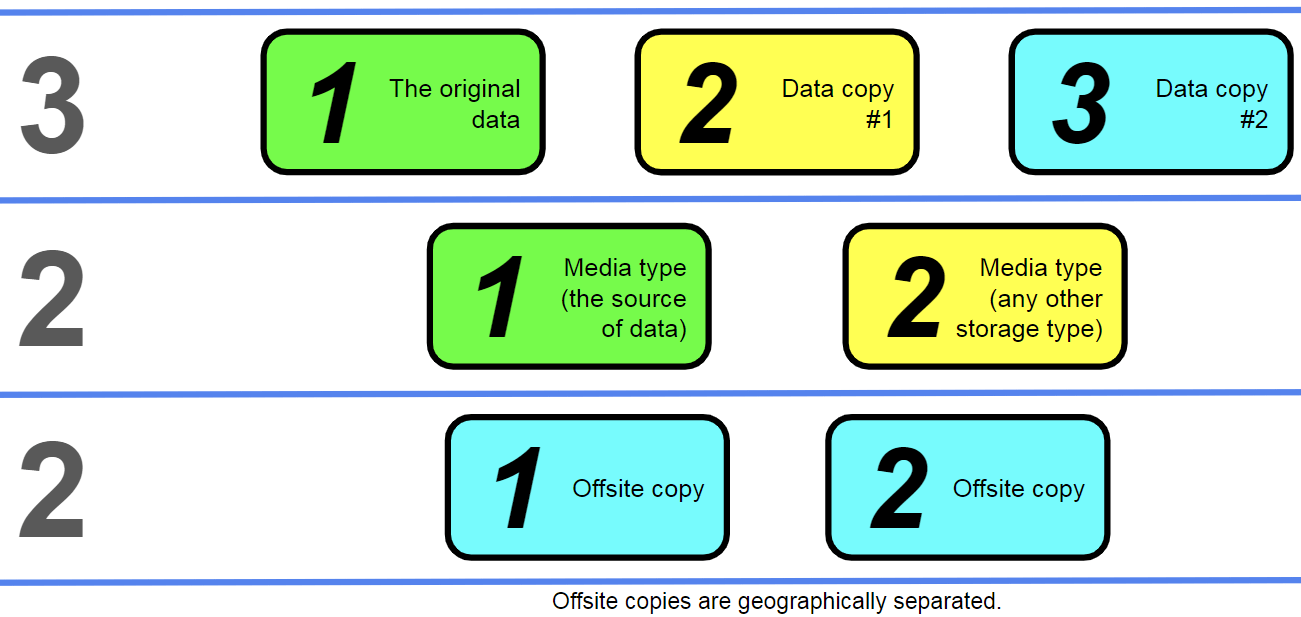

Aquí es donde la convención de nomenclatura se vuelve algo discutible. La existencia de un segundo tipo de soporte en el contexto de la regla 3-1-2 implica la existencia de una cuarta copia de datos que se almacenaría en ese tipo de soporte, lo que hace que la afirmación sobre «tres copias» en el nombre de una estrategia sea algo engañosa.

En este caso, denominar a esta estrategia de copia de seguridad «4-3-2» en lugar de «3-2-2» puede ser más preciso. Sin embargo, este tipo de convención de nomenclatura se aleja demasiado de la idea original de un nombre sencillo con un significado sencillo, por lo que esta estrategia se denominará «3-2-2» a efectos de este blog.

La estrategia de copia de seguridad 3-2-2 puede considerarse la versión modernizada del enfoque original 3-2-1, ya que crea una cómoda red de copias de seguridad y tipos de almacenamiento con los que trabajar, a la vez que utiliza tecnologías más modernas como la backup en la nube. La posibilidad de utilizar tanto la copia en la nube como la copia local de los datos de una empresa añade versatilidad a esta configuración a la vez que mejora la continuidad y la retención en el proceso.

La regla 3-2-3 y el creciente papel del almacenamiento externo

La regla de copia de seguridad 3-2-2 antes mencionada también puede tener su propia variante, con la adición de una copia externa creada manualmente que utiliza el segundo dispositivo de soporte introducido anteriormente para trasladar la copia fuera de las instalaciones de la empresa. Así nace la regla de backup 3-2-3.

Hace que el proceso de renovación de copias de seguridad sea algo más enrevesado, y la adición de la creación manual de una copia externa hace que el proceso sea aún más sofisticado, pero el resultado final de una estrategia de copias de seguridad que puede restaurar desde tres ubicaciones externas diferentes con fines de recuperación ante desastres es una ventaja lo suficientemente grande como para que algunas empresas consideren que merece la pena el esfuerzo.

Cabe mencionar en este punto que ejemplos como el «3-2-3» son simplemente extensiones de la misma lógica que el «3-2-1», y pueden parecer superfluos para algunos. Para ser justos, la mayoría de estas estrategias de reserva ni siquiera tienen que nombrarse en primer lugar, ya que muchas de ellas pueden considerarse expansiones redundantes de la fórmula original sin necesidad del proceso de renombramiento. No obstante, a continuación vamos a destacar más ejemplos de reglas de respaldo que se han desarrollado a partir de la regla 3-2-1 y que actualmente se debaten en la industria.

La regla 3-2-1-1; los conceptos de inmutabilidad y entrehierro

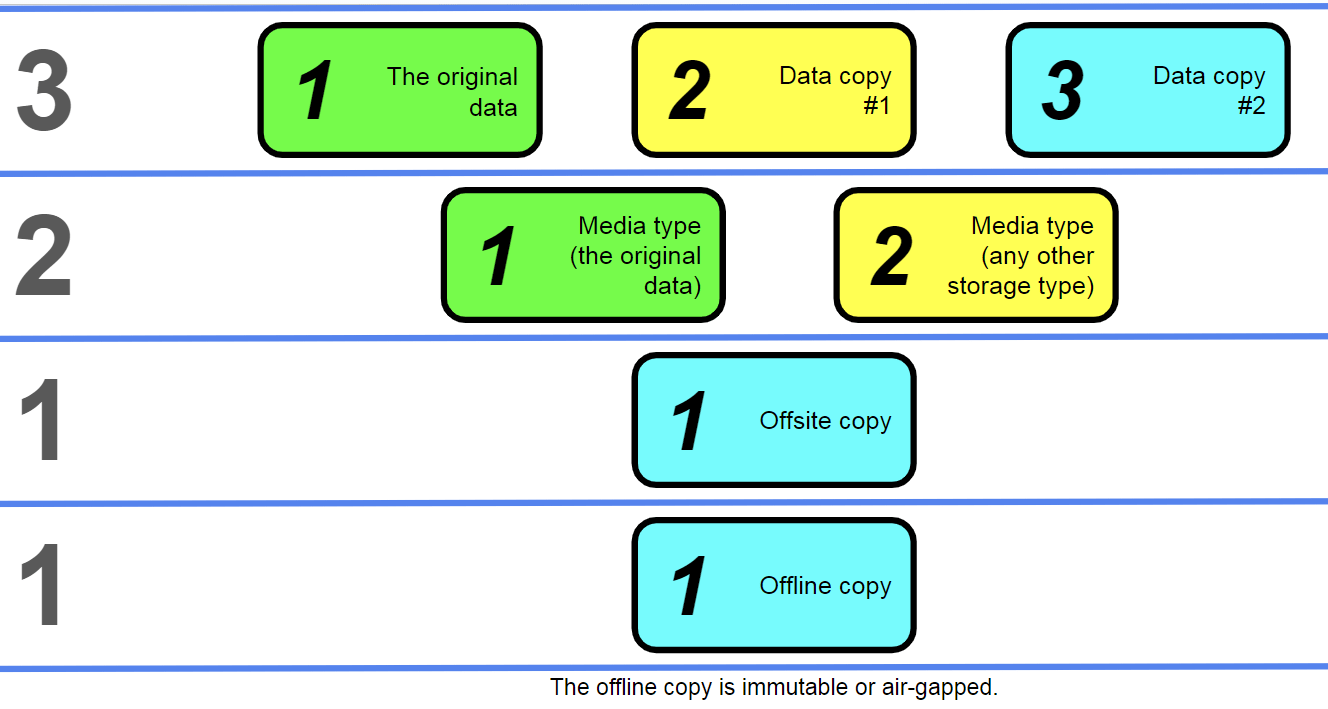

La estrategia de copia de seguridad 3-2-1-1 puede considerarse la primera alteración «oficial» de la regla original, ya que está reconocida oficialmente por varias soluciones de backup, como Acronis. La principal diferencia de esta estrategia es que añade la inmutabilidad a la fórmula existente.

Siguiendo la misma convención de nomenclatura mencionada anteriormente, no es tan difícil entender que la estrategia 3-2-1-1 no es más que una estrategia 3-2-1 con un requisito adicional: una copia de datos inmutable o air-gapped.

Existe mucha confusión en la industria a la hora de diferenciar entre inmutabilidad y entrehierro. Dado que no es el tema principal de este artículo, sólo vamos a dar una breve explicación de los dos términos.

Inmutabilidad es la propiedad de los datos que les impide cualquier tipo de modificación después de ser escritos. Air gapping es la práctica de separación física entre la copia de seguridad (y su unidad de almacenamiento) y el resto de conexiones, incluyendo tanto las redes internas como las públicas. La idea de la separación física es para que los medios separados no puedan ser pirateados ni se pueda acceder a ellos de forma remota.

La inmutabilidad es mucho más fácil de configurar a nivel de software, y su propósito principal es garantizar la integridad de los datos y ofrecer protección contra el ransomware. Sin embargo, por su propia naturaleza, es posible -ya que es probable que el software tenga una conexión física- que pueda verse comprometido. Air gapping es quizás más difícil de mantener, y como resultado no es especialmente popular fuera de los datos extremadamente sensibles – infraestructura crítica, información gubernamental clasificada, etc.

Tanto las copias de seguridad inmutables como las air-gapped ofrecen un nivel de seguridad impresionante, aunque tengan sus respectivas deficiencias. En el entorno moderno, no es tan fácil encontrar una solución de backup o un proveedor de almacenamiento en la nube que ofrezca una verdadera inmutabilidad de los datos por defecto, lo que hace mucho más fácil que los datos del cliente se corrompan o se borren en su totalidad.

La regla 3-2-1-1-0 y la definición de las pruebas de copias de seguridad

Tras muchos ejemplos anteriores, llegamos a la última variación de la estrategia o regla 3-2-1 de copias de seguridad. La estrategia de copia de seguridad 3-2-1-1-0 utiliza el mismo marco de la regla 3-2-1-1 añadiendo además el concepto de pruebas de backup a la mezcla (al tiempo que pone más énfasis en las copias de seguridad al aire en lugar de las inmutables para una mejor seguridad general).

Aunque las copias de seguridad han demostrado ser herramientas muy útiles en el contexto de la restauración de datos y la recuperación de desastres, también son propensas a fallar, y puede haber muchas razones diferentes por las que una copia de seguridad específica no sea capaz de restaurarse a sí misma cuando sea necesario.

Por ello, todas las copias de seguridad deben probarse periódicamente para garantizar su estado actual y solucionar cualquier posible problema antes de que ocurra nada. La idea de las pruebas de las copias de seguridad y la supervisión de los datos existe desde hace mucho tiempo, por supuesto, pero fue espontánea en el mejor de los casos durante muchos años antes de convertirse finalmente en prácticamente obligatoria para muchas soluciones e infraestructuras de copias de seguridad.

En el mundo moderno, las pruebas de copias de seguridad son una de las partes habituales del plan de continuidad de negocio y recuperación ante desastres de una empresa, y en todos estos planes debería incluirse al menos una de las reglas de backup antes mencionadas. La estrategia 3-2-1-1-0 establece en piedra la necesidad de realizar operaciones regulares de pruebas de copias de seguridad, mejorando la seguridad y resistencia de todos los sistemas que decidan adoptar esta estrategia de copias de seguridad.

Comparación de la estrategia de copia de seguridad 3-2-1 con sus alternativas

Si bien es cierto que prácticamente cada una de estas variaciones de las reglas de backup tiene su parte de razonamiento y ventajas detrás, resumirlas aquí sería una conclusión útil para este artículo.

Como tal, he aquí nuestra breve explicación de la regla 3-2-1 y todos sus principales derivados:

- Regla 3-2-1: la estrategia básica original de copias de seguridad. Sigue funcionando extremadamente bien, y las organizaciones que hacen menos que esto harían bien en reconsiderarlo, a pesar de lo que algunos proveedores de copias de seguridad quieren hacer creer a sus clientes.

- Regla 3-1-2 – una variación del plan de copia de seguridad original que utiliza la solución de almacenamiento en la nube para almacenar las dos copias de seguridad en ubicaciones separadas. Consulte el comentario anterior para conocer la regla 3-2-1;

- Regla 3-2-2 – simplemente una variación explícita de la regla 3-2-1.

- Regla 3-2-3 – una extensión relativamente pequeña de la regla anterior que almacena la segunda copia de almacenamiento de medios en una ubicación externa;

- Regla 3-2-1-1 – una primera variación «popular» de la regla 3-2-1 que añade la inmutabilidad de la backup/el vacío de aire al conjunto de reglas original;

- Regla 3-2-1-1-0 – una extensión de la regla 3-2-1-1 que introduce el concepto de pruebas frecuentes de copias de seguridad a la mezcla.

Conclusión

Aunque la estrategia tradicional de copias de seguridad 3-2-1 es probablemente más necesaria que nunca, algunas organizaciones están respondiendo al entorno actual buscando formas de ampliarla para protegerse aún más.

Es probable que para algunas empresas no sea necesario ir más allá del básico 3-2-1, ya que esta regla básica sigue demostrando ser muy eficaz. En este contexto, el único consejo que podemos darle es que analice sus propios riesgos y elija la estrategia que más se ajuste a las necesidades de su empresa.

El número total de variaciones diferentes de la regla 3-2-1 es muy difícil de cuantificar, ya que algunas no están bien documentadas. Sin embargo, sí demuestra que la regla 3-2-1 ha conseguido convertirse en un marco estándar y de mejores prácticas universalmente aceptado para las estrategias de copias de seguridad.

En general, no sería una buena idea recomendar una única estrategia de copia de seguridad de esta lista para todos. Por ejemplo, la inmutabilidad de las copias de seguridad suele ser un requisito en el contexto de algunos marcos normativos, lo que puede hacer que el uso de la regla 3-2-1-1 sea prácticamente obligatorio en esos casos- y éste es sólo uno de los muchos ejemplos que podrían no ser completamente opcionales para grupos de usuarios específicos.

Preguntas frecuentes

¿Cuál es la mayor diferencia entre la regla de backup 3-2-1 y sus variaciones?

La mayoría de las variaciones de la estrategia 3-2-1 la utilizan como línea de base y añaden funciones o capacidades sobre ella. Hay algunas excepciones a esta regla, pero todas las estrategias de copia de seguridad «oficialmente reconocidas» no son más que versiones más específicas del marco 3-2-1 que ha permanecido prácticamente inalterado a lo largo de los años.

¿Existe una única estrategia de backup que pueda considerarse la mejor para todos?

La estrategia de copia de seguridad que estuvo más cerca de considerarse universal para todo el mundo fue la estrategia 3-2-1 en el momento de su creación. Utilizarla como estrategia de referencia es altamente recomendado por Bacula. Como una extensión de eso, la estrategia 3-2-1-1-0 es un ejemplo de una estrategia que probablemente resista muchas amenazas diferentes, pero también puede ser la más difícil y cara de todas, lo que la hace poco práctica para muchas PYMES.

¿Cuáles son algunas de las mejores prácticas para una mejor gestión de las copias de seguridad junto con la estrategia 3-2-1 (u otra) de copias de seguridad?

- Las copias de seguridad deben realizarse a intervalos regulares.

- Las copias de seguridad deben automatizarse.

- El tema de los tipos de soportes de las copias de seguridad debe abordarse con preparación y suficiente investigación.

- La velocidad de recuperación debería probarse regularmente para corregir los RTO y RPO existentes si fuera necesario.

- Los empleados deben conocer las prácticas de backup existentes e instruirse sobre cómo seguir las normas básicas de ciberhigiene.

La mayor organización de defensa de Occidente, el mayor prestamista no bancario del mundo, la mayor agencia de reservas en línea del mundo y el mayor laboratorio gubernamental y centros de investigación del mundo confían en Bacula Enterprise. Por ello, sus niveles de fiabilidad y seguridad lideran el sector. Si desea obtener más información sobre la solución de software de copia de seguridad de alto rendimiento y gran escalabilidad de Bacula, visite www.baculasystems.com.