Contents

- Qu’est-ce que l’Active Directory ?

- Comment fonctionne l’Active Directory ?

- Recommandations pour la sauvegarde d’Active Directory

- Sauvegardez régulièrement votre Active Directory

- Gardez au moins un des contrôleurs de domaine sauvegardé

- Privilégiez les logiciels qui assurent la cohérence des données

- Votre plan de restauration après sinistre doit inclure la sauvegarde AD

- Recherchez une option de restauration granulaire, si possible

- Outils et services natifs de sauvegarde Active Directory

- Sauvegarde du serveur Windows

- System Center Data Protection Manager

- Méthodes tierces de sauvegarde de l’Active Directory

- Sauvegarde d’Active Directory avec Bacula Enterprise

- Conclusion

Qu’est-ce que l’Active Directory ?

Qu’est-ce que l’Active Directory ?

Active Directory de Microsoft (MS AD) est un outil d’authentification des utilisateurs et de gestion des autorisations réseau les plus utilisés au monde. Il permet une connexion fédérée sur l’ensemble d’un réseau d’entreprise et la gestion des rôles et des autorisations des utilisateurs à partir d’un point unique à travers plusieurs services.

Ce service est extrêmement précieux pour les structures d’entreprise plus grandes et plus développées, car les administrateurs système seraient plus efficaces pour gérer de manière centralisée les ordinateurs ajoutés au domaine. Des services comme Microsoft Exchange et Microsoft SQL Server ont également besoin d’Active Directory pour fonctionner correctement. En général, tout cas de contrôleur de domaine Active Directory hors ligne constitue un problème important, car tous les utilisateurs ne pourront pas se connecter et le système global ne pourra pas fonctionner correctement.

Même si les entreprises se tournent vers le cloud et les offres SaaS, l’intégration avec l’infrastructure AD existante est souvent considérée comme une exigence pour la réussite du projet. Cela dit, la complexité d’Active Directory ainsi que sa capacité à être maintenu à un niveau de disponibilité presque parfait signifie qu’une solution viable de sauvegarde et de restauration après sinistre d’Active Directory est une nécessité absolue.

Comment fonctionne l’Active Directory ?

Le cœur d’Active Directory en tant que système de gestion est une base de données qui contient à la fois les journaux de transactions et les objets individuels. Cette base de données est divisée en plusieurs parties – et chaque partie contient un type d’information différent, soit le contexte des noms de domaine (groupes d’utilisateurs ou utilisateurs individuels), soit la partition de la configuration/du schéma (respectivement les informations de structure AD et les informations de conception AD). La structure de la base de données Active Directory est hiérarchique et sa forme ressemble beaucoup à un arbre. Le fichier principal utilisé pour le stockage de la base de données Active Directory est Ntds.dit.

Active Directory utilise plusieurs protocoles pour assurer la sécurité du réseau avec lequel il fonctionne. Ces protocoles sont les suivants :

- Le protocole LDAP (Lightweight Directory Access Protocol) est utilisé pour l’accès aux annuaires (Active Directory et autres) et les services d’authentification des annuaires par nom d’utilisateur et mot de passe, il est également ouvert et multiplateforme

- Le protocole Kerberos est un protocole basé sur la cryptographie, utilisé pour la signature unique et les opérations d’authentification sécurisées, il vérifie les noms d’utilisateur et les mots de passe avant de les stocker dans l’annuaire LDAP.

Active Directory est également profondément intégré aux fichiers système protégés par Windows, au serveur DNS, à la base de données d’enregistrement des classes COM+, au répertoire Sysvol, aux informations sur les services de cluster et à plusieurs autres. Cette quantité d’intégrations influence aussi directement la stratégie globale de sauvegarde d’Active Directory.

Recommandations pour la sauvegarde d’Active Directory

Nous allons maintenant aborder plusieurs recommandations générales d’utilisation pour la sauvegarde de votre serveur Active Directory.

Sauvegardez régulièrement votre Active Directory

La fréquence de sauvegarde recommandée pour l’Active Directory n’est pas supérieure à 60 jours. La raison de cela est l’une des spécificités de la gestion des bases de données de l’Active Directory – les objets AD tombstone.

Lorsqu’un objet de l’annuaire est supprimé (ce qui signifie que la plupart des attributs de l’objet, ou tous, sont supprimés), il est marqué comme un objet tombstone et n’est pas physiquement supprimé avant l’expiration de la durée de vie tombstone, qui est de 60 jours exactement. Si plusieurs contrôleurs de domaine fonctionnent en même temps et que la fonction de réplication Active Directory est activée, tous ces fichiers tombstone seront copiés sur chacun de vos contrôleurs et y resteront jusqu’à leur expiration. Il y a aussi le fait que si vous restaurez une sauvegarde d’un contrôleur de domaine qui a été créée plus de 60 jours avant aujourd’hui, vous obtiendrez certainement de nombreuses incohérences dues au fait que l’un des contrôleurs de domaine possède des informations sur des objets qui n’existent même plus.

Une autre raison pour le point « 60 jours ou moins » est que tout logiciel ou pilote installé après la dernière sauvegarde ne fonctionnera pas du tout dans le cas d’une restauration de données puisqu’il n’y aura aucune information dans le registre concernant ces pilotes ou logiciels.

Il y a beaucoup plus de problèmes potentiels qui peuvent survenir si les données ne sont pas sauvegardées assez fréquemment. La recommandation la plus « sûre » est de faire une sauvegarde quotidienne d’Active Directory.

Gardez au moins un des contrôleurs de domaine sauvegardé

Ce conseil s’adresse surtout aux grandes entreprises qui ont plus d’un contrôleur de domaine dans leur infrastructure. Vous devriez sauvegarder au moins un de vos contrôleurs de domaine si vous en avez plusieurs afin de garantir une restauration partielle de vos données en cas de panne matérielle ou logicielle. De même, si des rôles FSMO (Flexible Single Master Operation) sont installés sur l’un de vos contrôleurs, vous devez le sauvegarder en priorité. De cette façon, si vous perdez tous vos contrôleurs, vous pourrez récupérer l’un d’entre eux – celui avec FSMO – qui sera considéré comme « primaire », et après cela, si vous déployez un autre contrôleur – vous pourrez, essentiellement, copier tous les changements du contrôleur de domaine « primaire » vers le « secondaire ».

Privilégiez les logiciels qui assurent la cohérence des données

Il est bien connu que toute sauvegarde doit être effectuée de manière à garantir la cohérence des données. Il en va de même pour la sauvegarde d’Active Directory. La meilleure option est de sauvegarder les données lorsque le serveur est éteint, ou lorsque VSS est utilisé sur un serveur en fonctionnement. Cependant, si vous essayez de sauvegarder les données d’un serveur qui fonctionne 24 heures sur 24 et 7 jours sur 7, ce n’est pas la meilleure idée. C’est pourquoi il est fortement recommandé d’utiliser des services compatibles avec VSS pour tous vos besoins de sauvegarde d’Active Directory. VSS crée un snapshot des données, ce qui a pour effet de geler le système et ses informations jusqu’à ce que le processus de sauvegarde soit terminé. Ainsi, vous ne perdrez pas ou ne corromprez pas les fichiers qui étaient en train de se réécrire sur le serveur au moment où la sauvegarde se créait.

Votre plan de restauration après sinistre doit inclure la sauvegarde AD

En général, il est indispensable d’avoir un plan de restauration après sinistre. Plus vous prévoyez et prévenez des scénarios, mieux vous vous porterez en cas de sinistre. Dans ce cas, la sauvegarde AD est importante car vous ne pouvez pas utiliser les services liés à AD si vous les restaurez avant de pouvoir restaurer votre sauvegarde AD. Vous pouvez sauvegarder votre contrôleur de domaine sur plusieurs emplacements de stockage différents : cloud, site local ou distant. Il est également fortement recommandé de disposer de plus d’une copie de votre Active Directory.

Recherchez une option de restauration granulaire, si possible

Bien que le processus de récupération et de réécriture de toutes vos données Active Directory soit une bonne idée la plupart du temps, vous pouvez rechercher des services qui offrent également une option de restauration granulaire. Ainsi, si vous ne souhaitez récupérer qu’un ou quelques fichiers de votre sauvegarde, vous pourrez le faire assez facilement. Cela réduit également le temps global de restauration des données, en particulier lorsque votre Active Directory est plus important que la moyenne.

Outils et services natifs de sauvegarde Active Directory

Il existe plusieurs outils de sauvegarde natifs pour l’Active Directory créés par Microsoft pour sauvegarder les serveurs Windows, y compris ceux qui exécutent des contrôleurs de domaine Active Directory.

Sauvegarde du serveur Windows

Windows Server Backup est un programme qui a remplacé NTBackup dans Windows Server 2008 et les versions plus récentes. WSB est doté d’une nouvelle interface et de la possibilité de créer des sauvegardes incrémentielles à l’aide de VSS (Microsoft Volume Shadow Copy Service). Les données qui ont été sauvegardées sont enregistrées au format VHD. Après les avoir sauvegardées, vous serez capables de monter ces disques VHD sur une machine – virtuelle ou physique – pour accéder aux données que vous avez sauvegardées. La différence entre ce VHD et celui qui est créé à l’aide de MVMC (Microsoft Virtual Machine Converter) est que ce VHD n’est pas amorçable. La commande pour sauvegarder le volume entier ou l’état du système est la suivante : wbadmin start systemstatebackup.

Les principaux avantages de cette méthode de sauvegarde pour l’Active Directory sont les suivants : abordable, peut fonctionner avec VSS, et vous pouvez soit sauvegarder le système entier, soit ne sauvegarder que les fichiers Active Directory. Le principal inconvénient est que le travail avec WSB nécessite beaucoup de connaissances préalables et de compréhension pour atteindre le plein potentiel du programme en ce qui concerne le processus de sauvegarde et de restauration.

System Center Data Protection Manager

L’autre service de sauvegarde créé par Microsoft est System Center Data Protection Management (SC DPM). La création de sauvegardes de données habituelles et de sauvegardes d’Active Directory fait partie des capacités du programme. SC DPM est un service de sauvegarde/restauration professionnel qui peut être utilisé pour la protection des données de Windows Server (ce qui inclut les sauvegardes d’Active Directory). La différence entre WSB et SC DPM est que le premier est gratuit, tandis que le second est un logiciel payant qui est installé séparément et n’est pas inclus dans le package de base du système Microsoft. Il est également un peu plus difficile à configurer que WSB. Mais il est toujours fortement recommandé de l’utiliser pour assurer la protection complète de votre appareil. La liste des caractéristiques de SC DPM comprend la prise en charge de VSS, la prise en charge de la sauvegarde incrémentielle, la prise en charge de la sauvegarde dans le nuage Microsoft Azure et l’impossibilité de récupérer des fichiers singuliers à partir d’Active Directory sauvegardé. L’utilisation la plus pratique de SC DPM consiste à protéger un certain nombre de serveurs Microsoft Exchange/Microsoft SQL et d’autres dispositifs basés sur Windows.

Méthodes tierces de sauvegarde de l’Active Directory

Même si WSB et SC DPM sont les solutions natives pour la sauvegarde d’Active Directory, il existe de nombreuses autres solutions possibles. Presque tous les services de sauvegarde au niveau de l’entreprise devraient être capables de sauvegarder Active Directory avec peu ou pas de problèmes. La différence entre tous ces services est la façon dont certains d’entre eux fournissent plus de capacités en traitant à la fois la sauvegarde et la restauration de l’Active Directory.

En général, le point principal des sauvegardes fonctionne également avec l’Active Directory – la sauvegarde des données doit être effectuée d’une manière spécifique pour garantir que les données soient suffisamment cohérentes. La plupart des services de sauvegarde tiers utilisent VSS pour créer un instantané des données copiées afin d’éviter que ces données ne soient modifiées de quelque façon que ce soit au milieu du processus de sauvegarde. Il y a aussi la possibilité d’un autre problème : si la sauvegarde de l’Active Directory est écrite sur un disque physique – l’instantané qui a été créé sera utilisé pour l’opération d’écriture, mais s’il est basé sur la copie de la base de données Active Directory en direct – des incohérences seront inévitables d’une manière ou d’une autre.

Chaque fournisseur de sauvegarde a sa propre façon de traiter ce problème, certaines étant plus efficaces que d’autres.

De plus, certains services de sauvegarde tiers peuvent fournir une restauration d’objet très spécifique pour les sauvegardes Active Directory. L’un des exemples est la possibilité de restaurer des comptes d’utilisateurs individuels plutôt que l’ensemble de la base de données. Mais tous ces produits ne peuvent pas le faire, la plupart d’entre eux ne peuvent que fournir un service complet de sauvegarde et de restauration pour les sauvegardes Active Directory.

Sauvegarde d’Active Directory avec Bacula Enterprise

Active Directory fonctionne dans une architecture hautement redondante par conception, et la perte de l’ensemble de l’annuaire représente normalement un défaut majeur du site. Dans ce cas, la restauration consiste souvent en des reconstructions complètes ou des restaurations « bare metal » à partir de la sauvegarde, et souvent une étape de restauration séparée pour les bases de données et les composants AD. Le plugin VSS de Bacula Enterprise peut fournir les outils de sauvegarde et de restauration de niveau DR pour ces situations, et le plugin Bare Metal Recovery permet la restauration d’un système en fonctionnement sur lequel les services AD peuvent être restaurés. Cependant, bien que les sauvegardes de restauration après sinistre soient une excellente chose, elles ne sont d’aucune utilité dans le cas de modifications ou de corruptions erronées qui causent des problèmes importants à une partie de la structure du répertoire, mais qui ne devraient pas nécessiter une restauration de l’ensemble du répertoire. Par exemple, un administrateur négligent (ou mécontent) pourrait modifier les autorisations d’une entière Unité Organisationnelle et lui causer toutes sortes de problèmes.

Dans ce scénario, les solutions peuvent se limiter à une reconstruction manuelle de la structure, très longue et sujette aux erreurs, ou à une restauration à partir d’une sauvegarde. C’est là que le plugin Bacula Enterprise Directory Server peut aider. Le plugin de sauvegarde Active Directory communique directement avec votre environnement Active Directory ou LDAP en utilisant le protocole réseau LDAP pour extraire correctement la structure de votre annuaire et permettre la sauvegarde et la restauration au niveau des objets. Les objets peuvent même être restaurés à différents endroits de l’arborescence du répertoire.

Cela permet de restaurer des objets individuels ainsi que l’ensemble du répertoire. Contrairement à la méthode du plugin VSS, le plugin Directory Server suppose qu’une infrastructure AD fonctionnelle a été réinstallée, sur laquelle les informations AD sauvegardées seront restaurées, alors que le plugin VSS est plus adapté aux scénarios de restauration après sinistre. Pour plus d’informations sur le plugin le plus adapté à vos besoins, veuillez contacter Bacula Systems.

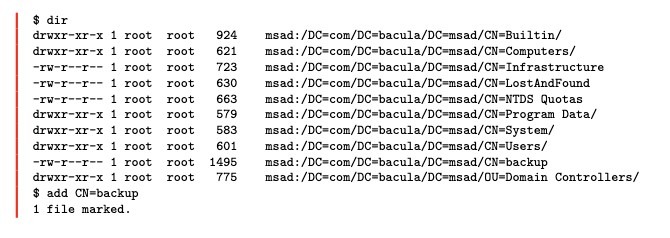

La restauration des objets Active Directory avec le plugin Directory Server est facile. Les objets se présentent comme des fichiers au moment de la restauration, et beaucoup de mêmes options fonctionnent. Cette image montre un exemple de fenêtre de restauration dans bconsole :

Comme vous pouvez le voir, nous sommes en mesure de sélectionner un seul objet à récupérer et, à ce stade, nous avons accès à de nombreuses options de restauration.

Par exemple, les objets peuvent être restaurés sur un serveur différent de celui d’où ils proviennent. Ils peuvent être restaurés par-dessus des objets existants, et vous pouvez choisir de conserver les objets existants qui sont plus récents que les objets à restaurer, plus anciens, de toujours les remplacer ou de ne jamais remplacer les objets existants. Vous pouvez également demander au plugin du serveur d’annuaire de vérifier la présence de pierres tombales d’objets, ce qui est particulièrement utile pour restaurer des objets qui ont été supprimés par erreur pour une raison ou une autre. Il est bien sûr également possible de sélectionner toute la structure du répertoire pour la restaurer sur un serveur Active Directory ou LDAP fonctionnel.

Conclusion

L’Active Directory est fondamentalement au cœur de l’entreprise, d’où la panoplie d’outils et de services pour éviter toute forme de perturbation ou de perte de mémoire qui peut provoquer un minimum de temps d’arrêt tant pour les utilisateurs que pour les services fournis par votre entreprise. Il est également important de bien étudier les méthodes et services de sauvegarde avant d’en appliquer un à votre entreprise. Le choix de la solution de sauvegarde qui vous convient le mieux est la clé pour éviter la plupart, sinon la totalité, des problèmes liés à l’Active Directory et à ses données.

La capacité à restaurer l’Active Directory en cas de sinistre est cruciale pour une bonne stratégie de gestion des risques pour toute organisation qui en dépend fortement. Bacula Enterprise fournit des outils permettant à la fois de se remettre d’une perte totale, mais aussi des outils précieux pour sauvegarder l’Active Directory et récupérer des parties de votre infrastructure lorsque les choses tournent mal.