Contents

- Che cos’è Active Directory?

- Come funziona Active Directory?

- Raccomandazioni per il backup di Active Directory

- Esegua regolarmente il backup di Active Directory

- Mantenga il backup di almeno uno dei controller di dominio

- Dare priorità al software che offre coerenza dei dati

- Il suo piano di disaster recovery deve includere il backup di AD

- Cerchi un’opzione di recupero granulare, se possibile

- Strumenti e servizi di backup di Active Directory nativi

- Backup del server Windows

- System Center Data Protection Manager

- Metodi di backup di Active Directory di terze parti

- Backup di Active Directory con Bacula Enterprise

- Conclusione

Che cos’è Active Directory?

Che cos’è Active Directory?

Active Directory di Microsoft (MS AD) è uno degli strumenti di autenticazione degli utenti e di gestione dei permessi di rete più utilizzati al mondo. Consente il login federato in un’intera rete aziendale e la gestione dei ruoli e delle autorizzazioni degli utenti da un unico punto attraverso molteplici servizi.

Questo servizio è estremamente prezioso per le strutture aziendali più grandi e sviluppate, in quanto gli amministratori di sistema sarebbero più efficienti nel gestire i computer aggiunti al dominio in modo centralizzato. Anche servizi come Microsoft Exchange e Microsoft SQL Server hanno bisogno di Active Directory per funzionare correttamente. Qualsiasi istanza di controller di dominio Active Directory che vada offline rappresenta un problema significativo, in quanto tutti gli utenti non saranno in grado di accedere e il sistema in generale non potrà funzionare correttamente.

Anche quando le aziende passano al cloud e alle offerte SaaS, l’integrazione con l’infrastruttura AD esistente è spesso considerata un requisito per il successo del progetto. Detto questo, la complessità di Active Directory e la sua capacità di essere mantenuta in tempi di attività quasi perfetti significano che una valida soluzione di backup e disaster recovery di Active Directory è una necessità assoluta.

Da notare: Il Disaster Recovery (DR) di AD è qualcosa che non dovrebbe essere fatto – o confuso con – i backup dei server di directory, perché questi piani dovrebbero includere modi per tornare a prima della lapide più vecchia. Allo stesso modo, i ripristini dei dati del server di directory a granularità singola non devono essere confusi con il DR. Per maggiori dettagli, consulti l’ultimo paragrafo di questo blog.

Come funziona Active Directory?

Il cuore di Active Directory come sistema di gestione è un database che contiene sia i registri delle transazioni che gli oggetti individuali. Questo database è suddiviso in più parti – e ogni parte contiene un tipo diverso di informazioni, sia il contesto dei nomi di dominio (gruppi di utenti o singoli utenti) sia la partizione di configurazione/schema (informazioni sulla struttura AD e informazioni sulla progettazione AD rispettivamente). La struttura del database di Active Directory è gerarchica e la sua forma assomiglia molto ad un albero. Il file principale utilizzato per l’archiviazione del database di Active Directory è Ntds.dit.

Active Directory opera attraverso diversi protocolli per garantire la sicurezza della rete con cui opera. Questi protocolli sono i seguenti:

- Il protocolloLDAP (Lightweight Directory Access Protocol) è utilizzato per l’accesso alla directory (Active Directory e altri) e per i servizi di autenticazione alla directory tramite nome utente e password, inoltre è aperto e multipiattaforma;

- Il protocollo Kerberos è un protocollo basato sulla crittografia che viene utilizzato per le operazioni di single sign-on e di autenticazione sicura; verifica i nomi utente e le password prima di memorizzarli all’interno della directory LDAP.

Active Directory è anche profondamente integrato con i file di sistema protetti da Windows, il server DNS, il database di registrazione delle classi COM+, la directory Sysvol, le informazioni sui servizi cluster e molti altri. Questa quantità di integrazioni influenza direttamente anche la strategia di backup generale di Active Directory.

Raccomandazioni per il backup di Active Directory

Poi parleremo di alcune raccomandazioni generali di utilizzo durante il backup del server Active Directory.

Esegua regolarmente il backup di Active Directory

La frequenza di backup consigliata per Active Directory non supera i 60 giorni. Il motivo è una delle specificità della gestione del database di Active Directory: gli oggetti AD tombstone.

Quando l’oggetto nella Directory viene eliminato (cioè la maggior parte degli attributi dell’oggetto, o tutti, vengono eliminati) – viene contrassegnato come oggetto tombstone e non viene fisicamente eliminato fino alla scadenza del periodo di vita del tombstone, che è di 60 giorni esatti. Se ha diversi controller di dominio in funzione contemporaneamente e la funzione di replica di Active Directory è attivata, tutti i file tombstone vengono copiati in ciascuno dei controller e conservati fino alla loro scadenza. C’è anche il fatto che se sta ripristinando un backup di un controller di dominio creato più di 60 giorni prima di oggi, è destinato ad avere molte incongruenze dovute al fatto che uno dei controller di dominio ha informazioni su oggetti che non esistono più.

Un’altra ragione per il marchio “60 giorni o meno” è che qualsiasi software o driver installato dopo l’ultimo backup non funzionerebbe affatto in caso di ripristino dei dati, poiché non ci saranno informazioni nel registro su tali driver o software.

I problemi potenziali che possono insorgere a causa di un backup non sufficientemente frequente dei dati sono molto più numerosi. La raccomandazione più “sicura” è quella di eseguire il backup di Active Directory quotidianamente.

Mantenga il backup di almeno uno dei controller di dominio

Questo consiglio è rivolto soprattutto alle aziende più grandi che hanno più di un controller di dominio nella loro infrastruttura. Dovrebbe eseguire il backup di almeno uno dei suoi controller di dominio, se ne ha diversi, per garantire un recupero almeno parziale dei dati in caso di guasto hardware o software. Inoltre, se ha ruoli FSMO (Flexible Single Master Operation) installati su uno dei suoi controller, dovrebbe dare priorità al backup di questo. In questo modo, se si perdono tutti i controller, è possibile recuperare uno di essi – quello con FSMO – che sarà considerato “primario”, e successivamente, se distribuisce un altro controller – sarà in grado, essenzialmente, di copiare tutte le modifiche dal controller di dominio “primario” a quello “secondario”.

Dare priorità al software che offre coerenza dei dati

È risaputo che qualsiasi backup deve essere eseguito in modo da garantire che la sua consistenza sia preservata. Lo stesso vale per il backup di Active Directory. L’opzione migliore è quella di eseguire il backup dei dati mentre il server è spento, o quando si utilizza VSS su un server in funzione. Al contrario, cercare di eseguire il backup dei dati dal server che sta lavorando 24 ore su 24, 7 giorni su 7, non è la migliore idea. Ecco perché si consiglia vivamente di utilizzare servizi compatibili con VSS per qualsiasi esigenza di backup di Active Directory. VSS crea un’istantanea dei dati, che essenzialmente congela il sistema e le sue informazioni fino al completamento del processo di backup. In questo modo non perderà o corromperà i file che si stavano riscrivendo sul server al momento della creazione del backup stesso.

Il suo piano di disaster recovery deve includere il backup di AD

Avere un piano di ripristino di emergenza è un must in generale, e più scenari può prevedere e prevenire o prepararsi, meglio sarà in caso di un qualche tipo di disastro. Il backup dell’AD in questo caso è importante perché essenzialmente non può utilizzare alcun servizio legato all’AD se lo ripristina prima di aver ripristinato il backup dell’AD. Può eseguire il backup del suo controller di dominio in diverse posizioni di archiviazione: cloud, locale o sito remoto. Si consiglia inoltre di avere più di una copia della sua Active Directory.

Cerchi un’opzione di recupero granulare, se possibile

Sebbene il processo di recupero e riscrittura di tutti i dati di Active Directory sia una buona idea nella maggior parte dei casi, potrebbe voler cercare servizi che offrano anche un’opzione di recupero granulare. In questo modo, se desidera recuperare solo uno o pochi file dal suo backup, potrà farlo facilmente. Questo riduce anche il tempo complessivo di ripristino dei dati, soprattutto quando la sua Active Directory è più grande della media.

Strumenti e servizi di backup di Active Directory nativi

Esistono diversi strumenti di backup nativi per Active Directory creati da Microsoft per il backup dei server Windows, compresi quelli che eseguono i controller di dominio di Active Directory.

Backup del server Windows

Windows Server Backup è un programma che ha sostituito NTBackup in Windows Server 2008 e versioni più recenti. WSB è dotato di una nuova interfaccia e della possibilità di creare backup incrementali con l’utilizzo di VSS (Microsoft Volume Shadow Copy Service). I dati di cui è stato eseguito il backup vengono salvati in formato VHD. Dopo aver eseguito il backup, potrà montare tali dischi VHD su una macchina – sia virtuale che fisica – per accedere ai dati di cui ha eseguito il backup. La differenza tra questo VHD e quello creato con MVMC (Microsoft Virtual Machine Converter) è che questo VHD non è avviabile. Il comando per eseguire il backup dell’intero volume o dello stato del sistema è il seguente: wbadmin start systemstatebackup .

I principali vantaggi di questo metodo di backup per il backup di Active Directory sono i seguenti: è conveniente, può funzionare con VSS e può eseguire il backup dell’intero sistema o solo dei file di Active Directory. Lo svantaggio principale è che lavorare con WSB richiede molte conoscenze preliminari e comprensione per raggiungere il pieno potenziale del programma, sia per quanto riguarda il backup che il processo di ripristino.

System Center Data Protection Manager

L’altro servizio di backup creato da Microsoft è System Center Data Protection Management (SC DPM). La creazione dei consueti backup dei dati e dei backup di Active Directory rientra nelle capacità del programma. SC DPM è un servizio di backup/recupero di livello aziendale che può essere utilizzato per la protezione dei dati di Windows Server (che include i backup di Active Directory). La differenza tra WSB e SC DPM è che il primo è gratuito, mentre il secondo è un software a pagamento che viene installato separatamente e non è incluso nel pacchetto base del sistema Microsoft. È anche un po’ più difficile da configurare rispetto a WSB. Ma è comunque altamente raccomandabile utilizzarlo per garantire la protezione completa del suo dispositivo. L’elenco delle caratteristiche di SC DPM include il supporto VSS, il supporto per il backup incrementale, il supporto per il cloud backup di Microsoft Azure e l’impossibilità di recuperare singoli file dal backup di Active Directory. L’uso più pratico di SC DPM è quello di proteggere una serie di server Microsoft Exchange/Microsoft SQL e altri dispositivi basati su Windows.

Metodi di backup di Active Directory di terze parti

Anche se WSB e SC DPM sono le soluzioni native per il backup di Active Directory, esistono molte altre soluzioni possibili. In effetti, quasi tutti i servizi di backup di livello aziendale dovrebbero essere in grado di eseguire il backup di Active Directory senza problemi. La differenza tra tutti questi servizi, in questo caso, è il modo in cui alcuni di essi offrono maggiori capacità per gestire il backup e il ripristino di Active Directory.

Il punto principale dei backup in generale funziona anche con Active Directory: il backup dei dati deve essere eseguito in un modo specifico per garantire che i dati siano sufficientemente coerenti. La maggior parte dei servizi di backup di terze parti utilizza VSS per creare un’istantanea dei dati copiati, per evitare che tali dati vengano in qualche modo modificati durante il processo di backup. C’è anche la possibilità che si verifichi un altro problema: se il backup di Active Directory viene scritto su un disco fisico – l’istantanea creata verrà utilizzata per l’operazione di scrittura, ma se si basa sulla copia del database di Active Directory in tempo reale – le incongruenze sono destinate a verificarsi in un modo o nell’altro.

Ogni fornitore di backup ha il suo modo specifico di affrontare il problema, alcuni più efficaci di altri.

Inoltre, alcuni servizi di backup di terze parti possono fornire il ripristino di oggetti molto specifici per i backup di Active Directory. Uno degli esempi è la possibilità di ripristinare i singoli account utente piuttosto che l’intero database. Ma non tutti questi prodotti sono in grado di farlo, la maggior parte di essi può solo fornire un servizio completo di backup e ripristino per i backup di Active Directory.

Backup di Active Directory con Bacula Enterprise

Active Directory funziona in un’architettura altamente ridondante per design, e la perdita dell’intera directory rappresenta normalmente un grave errore del sito. Il recupero in questo caso è spesso costituito da ricostruzioni complete o recuperi bare metal dal backup, e spesso da una fase di recupero separata per i database e i componenti AD. Il plugin VSS di Bacula Enterprise può fornire gli strumenti di backup e ripristino a livello di DR per queste situazioni, e il plugin Bare Metal Recovery consente il ripristino di un sistema in esecuzione sul quale è possibile recuperare i servizi AD. Tuttavia, sebbene i backup di disaster recovery siano un’ottima cosa da avere, non aiutano nel caso di modifiche o corruzioni errate che causano problemi significativi a una parte della struttura della directory, ma non dovrebbero richiedere il ripristino dell’intera directory. Ad esempio, un amministratore negligente (o scontento) potrebbe modificare le autorizzazioni di un’intera UO, causando ogni sorta di problemi all’organizzazione.

In questo scenario, le soluzioni possono essere limitate a una ricostruzione manuale della struttura, molto lunga e soggetta a errori, o a un ripristino dal backup. È qui che il plugin Bacula Enterprise Directory Server può essere d’aiuto. Il plugin per il backup di Active Directory comunica direttamente con il suo ambiente Active Directory o LDAP utilizzando il protocollo di rete LDAP per estrarre correttamente la struttura della directory e consentire il backup e il ripristino a livello di oggetti. Gli oggetti possono anche essere ripristinati in posizioni diverse dell’albero della directory.

Ciò consente il ripristino di singoli oggetti e dell’intera directory. A differenza del metodo del plugin VSS, il plugin Directory Server presuppone che sia stata reinstallata un’infrastruttura AD funzionante, sulla quale verranno ripristinate le informazioni AD di cui ha effettuato il backup, mentre il plugin VSS è più adatto a scenari di disaster recovery. Per maggiori informazioni sul plugin più adatto alle sue esigenze, contatti Bacula Systems.

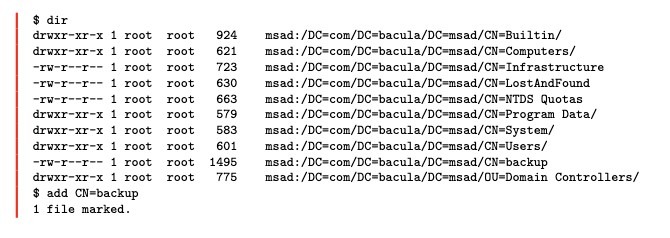

Il ripristino degli oggetti di Active Directory con il plugin Directory Server è facile. Gli oggetti hanno lo stesso aspetto dei file al momento del ripristino e molte delle stesse opzioni funzionano. Questa immagine mostra un esempio di finestra di ripristino in bconsole:

Come può vedere, siamo in grado di selezionare un singolo oggetto per il ripristino e a questo punto avremo accesso a molte opzioni di ripristino.

Ad esempio, gli oggetti possono essere ripristinati su un server diverso da quello da cui provengono. Possono essere ripristinati sopra gli oggetti esistenti e si può scegliere se mantenere gli oggetti esistenti che sono più recenti degli oggetti da ripristinare, più vecchi, sostituirli sempre o non sostituire mai gli oggetti esistenti. Può anche fare in modo che il plugin del server di directory verifichi la presenza di lapidi di oggetti, particolarmente utili quando si ripristinano oggetti che sono stati cancellati in modo errato per un motivo o per l’altro. Naturalmente è anche possibile selezionare l’intera struttura della directory per il ripristino su un server Active Directory o LDAP funzionante.

Conclusione

L’Active Directory è fondamentalmente il cuore dell’azienda, da qui la necessità di una serie di strumenti e servizi per evitare qualsiasi tipo di interruzione o perdita di memoria che può come minimo causare tempi di inattività sia per gli utenti che per i servizi forniti dalla sua azienda. È anche importante ricercare adeguatamente i metodi e i servizi di backup prima di applicarne uno alla sua azienda. Selezionare la soluzione di backup più adatta a lei è la chiave per prevenire la maggior parte, se non tutti, i problemi con Active Directory e i suoi dati.

La capacità di recuperare Active Directory in caso di disastro è fondamentale per una buona strategia di gestione del rischio globale, per qualsiasi organizzazione che si affidi ad essa in modo massiccio. Bacula Enterprise offre strumenti per il recupero da una perdita totale, ma anche strumenti preziosi per il backup di Active Directory e per il recupero di parti dell’infrastruttura quando le cose vanno male.

Che cos’è Active Directory?

Che cos’è Active Directory?