Grandes instituições governamentais e militares ocidentais dependem do Bacula, principalmente por causa dos níveis especialmente altos de segurança que ele oferece. Continue lendo para entender por que você precisa urgentemente trazer os altos níveis de segurança do Bacula para a sua organização.

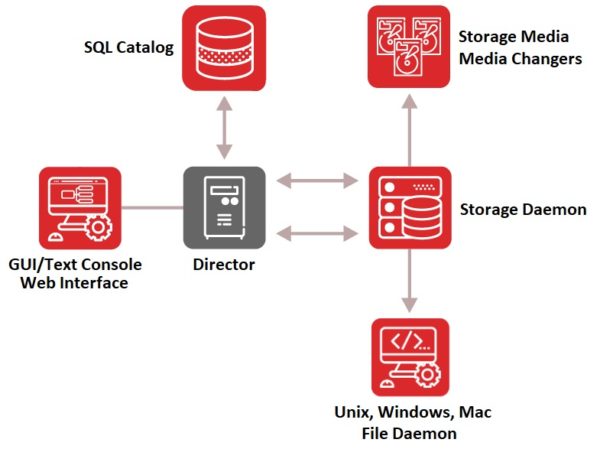

A extrema flexibilidade do Bacula para se adaptar a um ambiente de usuário sem comprometer inerentemente a segurança da organização, não pode ser subestimada. A arquitetura modular do Bacula não precisa, nem permite a comunicação de duas vias entre seus elementos individuais, o que elimina totalmente as vulnerabilidades básicas de segurança que a maioria dos concorrentes possuem. As excepcionais qualidades de segurança do Bacula são potencializadas pelo simples fato de que, embora o Bacula possa proteger praticamente qualquer dado de qualquer sistema operacional, sua engine principal funciona com base no Linux. Como resultado, ele se torna significativamente mais seguro do que seus semelhantes.