Contents

- O que é o Active Directory?

- Como funciona o Active Directory?

- Recomendações de Backup para Active Directory

- Faça backups regularmente do seu Active Directory

- Mantenha o backup de pelo menos um dos controladores de domínio

- Dê prioridade ao software que fornece consistência de dados

- Seu plano de recuperação de desastres deve incluir o backup do AD

- Busque a opção de recuperação granular, se possível

- Ferramentas e serviços de backup nativos do Active Directory

- Windows Server Backup

- System Center Data Protection Management

- Métodos de backup do Active Directory de terceiros

- Backup do Active Directory com o Bacula Enterprise

- Conclusão

O que é o Active Directory?

O que é o Active Directory?

O Active Directory da Microsoft (MS AD) é uma das ferramentas de autenticação de usuário e gestão de permissões de rede mais usadas no mundo. Ele permite um login federado através de toda uma rede corporativa, além da gestão de funções e permissões de usuários a partir de um único ponto através de múltiplos serviços.

Esse serviço é extremamente valioso para estruturas empresariais maiores e mais desenvolvidas, uma vez que os administradores de sistemas seriam mais eficientes gerenciando computadores que foram adicionados ao domínio de forma centralizada. Serviços como o Microsoft Exchange e o Microsoft SQL Server também precisam do Active Directory para funcionar corretamente. Qualquer instância do controlador de domínio do Active Directory que ficar offline é um problema significativo, já que todos os usuários não poderão fazer o login e o sistema em geral seria incapaz de funcionar corretamente.

Mesmo quando as empresas se mudam para a nuvem e as ofertas SaaS, a integração com a infraestrutura AD existente é frequentemente considerada uma exigência para o sucesso do projeto. Dito isso, a complexidade do Active Directory, bem como sua capacidade de ser mantido em um tempo de atividade quase perfeito, significa que um backup viável do Active Directory e uma solução de recuperação de desastres é uma necessidade absoluta.

Vale a pena observar: O AD Disaster Recovery (DR) é algo que não deve ser feito, ou confundido com backups de servidor de diretório, porque esses planos devem incluir maneiras de voltar para antes da tombstone mais antiga. Da mesma forma, as restaurações de dados do servidor de diretório com granularidade de um único item não devem ser confundidas com o DR. Veja o último parágrafo deste artigo para mais detalhes.

Como funciona o Active Directory?

Como se trata de um sistema de gerenciamento, o núcleo do Active Directory é um banco de dados que contém tanto logs de transações como objetos individuais. Esse banco de dados é dividido em várias partes, e cada parte contém um tipo diferente de informação, seja contexto de nomes de domínio (grupos de usuários ou indivíduos) ou partição de configuração/esquema (AD structure info e AD design info respectivamente). A estrutura do banco de dados do Active Directory é hierárquica e sua forma se parece muito com uma árvore. O arquivo principal que é usado para o armazenamento do banco de dados do Active Directory é o Ntds.dit.

O Active Directory trabalha através de vários protocolos para assegurar a segurança da rede com a qual está operando. Esses protocolos são os seguintes:

- O protocolo LDAP (Lightweight Directory Access Protocol) é usado para o acesso ao diretório (Active Directory e outros) e serviços de autenticação de diretório através de nome de usuário e senha. Ele também é aberto e multiplataforma;

- O protocolo Kerberos é um protocolo baseado em criptografia que é usado para operações de assinatura única e autenticação segura. Ele verifica nomes de usuário e senhas antes de armazená-las dentro do diretório LDAP.

O Active Directory também está profundamente integrado com arquivos de sistema protegidos pelo Windows, servidor DNS, banco de dados de registro de classe COM+, diretório Sysvol, informações de serviços de cluster e vários outros. Essa quantidade de integrações também influencia diretamente a estratégia geral de backup do Active Directory.

Recomendações de Backup para Active Directory

A seguir falaremos sobre várias recomendações gerais de uso enquanto fazemos backup do seu servidor do Active Directory.

Faça backups regularmente do seu Active Directory

A frequência de backup recomendada para o Active Directory não é superior a 60 dias. O motivo para isso é uma das especificidades do gerenciamento do banco de dados do Active Directory: objetos tombstone.

Quando o objeto é apagado do diretório (o que significa que a maioria dos atributos do objeto, ou todos eles, são apagados), ele é marcado como um objeto tombstone e não é fisicamente excluído até a expiração da sua vida útil, que é exatamente 60 dias. Se você tiver vários controladores de domínio operando ao mesmo tempo e a função de replicação do Active Directory estiver habilitada, todos esses arquivos tombstone serão copiados em cada um de seus controladores e serão mantidos lá até a expiração do prazo de validade. Há também o fato de que se você estiver restaurando o backup de um controlador de domínio que foi criado há mais de 60 dias, será obrigado a receber muitas inconsistências, porque um dos controladores de domínio pode ter informações sobre objetos que já nem sequer existem.

Um outro motivo para a marca de “60 dias ou menos” é que qualquer software ou driver instalado após o último backup não funcionaria em absoluto no caso de restauração de dados, já que não haverá nenhuma informação no registro sobre tais drivers ou software.

Há muito mais problemas potenciais que podem surgir devido ao fato de os dados não terem sido armazenados com suficiente frequência. A recomendação mais “segura” é que se faça o backup do Active Directory diariamente.

Mantenha o backup de pelo menos um dos controladores de domínio

Esse conselho é principalmente para empresas maiores que têm mais de um controlador de domínio em sua infraestrutura. Você deve fazer backup de pelo menos um de seus controladores de domínio, caso tenha vários deles, para assegurar pelo menos uma recuperação parcial dos dados no caso de algum tipo de falha de hardware ou software. Além disso, se você tiver funções FSMO (Flexible Single Master Operation) instaladas em um de seus controladores, você deve priorizar o backup deles. Desse modo, se você perder todos os controladores, poderá recuperar um deles (o da OMFM) que será considerado “primário”, e depois disso, se você instalar outro controlador, poderá copiar todas as mudanças do controlador de domínio “primário” para o “secundário”.

Dê prioridade ao software que fornece consistência de dados

É de conhecimento geral que qualquer backup deve ser feito de maneira a assegurar que sua consistência seja preservada. O mesmo se aplica ao backup do Active Directory. A melhor opção é fazer o backup dos dados enquanto o servidor estiver desligado, ou quando o VSS for usado em um servidor em funcionamento. Tentar fazer backup dos dados de um servidor que está funcionando 24 horas por dia não é a melhor ideia. É por isso que é altamente recomendável usar serviços compatíveis com o VSS para qualquer uma de suas necessidades de backup do Active Directory. O VSS cria um snapshot dos dados, que basicamente congela o sistema e suas informações até que o processo de backup esteja completo. Dessa maneira, você não perderá ou corromperá arquivos que estavam se substituindo no servidor no momento em que o backup estava se criando.

Seu plano de recuperação de desastres deve incluir o backup do AD

Ter um plano de recuperação de desastres é uma obrigação em geral, e quanto mais cenários você puder prever, prevenir e preparar, melhor será o resultado caso aconteça um desastre de alguma espécie. Nesse caso, o backup do AD é muito importante, porque essencialmente você não pode usar nenhum serviço relacionado ao AD se os restaurar antes de restaurar seu backup. Você pode fazer backup de seu controlador de domínio em vários locais de armazenamento diferentes: nuvem, local ou área remota. Também é altamente recomendável ter mais de uma cópia de seu Active Directory.

Busque a opção de recuperação granular, se possível

Embora o processo de recuperação e regravação de todos os dados do seu Active Directory seja uma boa ideia na maioria das vezes, você talvez queira procurar também serviços que ofereçam uma opção de recuperação granular. Dessa maneira, se você quiser recuperar apenas um ou alguns arquivos de seu backup, poderá fazer isso com bastante facilidade. Isso também reduz o tempo total de restauração dos dados, especialmente quando seu Active Directory é maior do que a média.

Ferramentas e serviços de backup nativos do Active Directory

Há várias ferramentas nativas de backup para o Active Directory criadas pela Microsoft para fazer o backup dos servidores Windows, inclusive os que estão executando controladores de domínio do Active Directory.

Windows Server Backup

O Windows Server Backup é um programa que substituiu o NTBackup no Windows Server 2008 e em versões mais recentes. O WSB vem com uma nova interface e a capacidade de criar backups incrementais com o uso do VSS (Microsoft Volume Shadow Copy Service). Os dados que foram copiados são salvos no formato VHD. Após fazer o backup, você poderá montar tais discos VHD em uma máquina (tanto virtual quanto física) para acessar os dados dos quais fez backup. A diferença entre esse VHD e aquele que é criado usando o MVMC (Microsoft Virtual Machine Converter) é que esse não é inicializável. O comando para fazer o backup de todo o volume ou do estado do sistema é o seguinte: wbadmin start systemstatebackup.

As principais vantagens desse método de backup para o Active Directory são as seguintes: ele é acessível, pode funcionar com o VSS, e você pode fazer backup de todo o sistema, ou então fazer backup de nada além dos arquivos do Active Directory. A principal desvantagem é que trabalhar com o WSB requer muito conhecimento e compreensão prévios para utilizar todo o potencial do programa, tanto no que diz respeito ao processo de backup, como de recuperação.

System Center Data Protection Management

O outro serviço de backup criado pela Microsoft é o System Center Data Protection Management (SC DPM). A criação tanto dos backups usuais de dados, como dos backups do Active Directory está dentro das funcionalidades do programa. O SC DPM é um serviço de backup/recuperação de nível corporativo que pode ser usado para proteção de dados do Windows Server (que inclui os backups do Active Directory). A diferença entre o WSB e o SC DPM é que o primeiro é gratuito, enquanto o segundo é um software pago que é instalado separadamente e não está incluso no pacote básico do sistema Microsoft. Ele também é um pouco mais difícil de configurar em comparação com o WSB. Mas ainda é altamente recomendável usá-lo para assegurar a proteção completa de seu dispositivo. A lista de recursos do SC DPM inclui suporte VSS, suporte de backup incremental, suporte de backup em nuvem do Microsoft Azure e a incapacidade de recuperar arquivos individuais do backup do Active Directory. O uso mais prático do SC DPM é para proteger vários servidores Microsoft Exchange/Microsoft SQL e outros dispositivos baseados em Windows.

Métodos de backup do Active Directory de terceiros

Embora tanto o WSB, quanto o SC DPM sejam as soluções nativas para fazer backup do Active Directory, existem muitas outras soluções possíveis para isso. Na verdade, quase todo serviço de backup de nível corporativo deveria ser capaz de fazer o backup do Active Directory com pouco ou nenhum problema. A diferença entre todos esses serviços, nesse caso, é a maneira como alguns deles fornecem mais funcionalidades enquanto lidam tanto com o backup, quanto com a restauração do Active Directory.

O ponto principal dos backups em geral se aplica também aos do Active Directory: o backup dos dados tem que ser feito de uma maneira específica para assegurar que eles sejam suficientemente consistentes. A maioria dos serviços de backup de terceiros usa o SAV para criar um snapshot dos dados copiados visando evitar que eles sejam de alguma maneira modificados no meio do processo de backup. Há também a possibilidade de outro problema acontecer: se o backup do Active Directory for escrito em um disco físico, o snapshot que foi criado será usado para a operação de gravação, mas se for baseado na cópia em tempo real do banco de dados do Active Directory, vão inevitavelmente surgir inconsistências, de uma maneira ou de outra.

Cada fornecedor de backup tem sua maneira específica de lidar com esse problema, com alguns sendo mais eficazes do que outros.

Além disso, alguns serviços de backup de terceiros podem fornecer restaurações de objetos muito específicos para os backups do Active Directory. Um dos exemplos disso é a capacidade de restaurar contas de usuários individuais em vez de todo o banco de dados. Mas nem todos esses produtos podem fazer isso, a maioria deles só pode fornecer serviço de backup e restauração completos para os backups do Active Directory.

Backup do Active Directory com o Bacula Enterprise

O Active Directory funciona em um design de arquitetura altamente redundante, e a perda de todo o diretório normalmente representa uma grande falha. A recuperação, nesse caso, é muitas vezes uma reconstrução completa ou recuperações bare metal do backup, e muitas vezes com uma etapa separada de recuperação para os bancos de dados e componentes do AD. O plugin VSS do Bacula Enterprise pode fornecer o backup de nível DR e ferramentas de recuperação para essas situações, e o plugin Bare Metal Recovery permite a recuperação de um sistema em funcionamento no qual os serviços do AD podem ser recuperados. No entanto, embora os backups de recuperação de desastres sejam algo ótimo, eles não ajudam no caso de mudanças erradas ou corrupções que causem problemas significativos a uma parte da estrutura do diretório, mas não devem exigir uma restauração de todo o diretório. Por exemplo, um administrador descuidado (ou descontente) poderia fazer mudanças nas permissões de uma OU inteira, causando todo tipo de problemas para a organização.

Nesse cenário, as soluções podem ser limitadas a uma reconstrução manual da estrutura, muito demorada e propensa a erros, ou a uma restauração a partir de backup. É aqui que o plugin Directory Server do Bacula Enterprise pode ajudar. O plugin de backup do Active Directory se comunica diretamente com seu Active Directory, ou ambiente LDAP, usando o protocolo de rede LDAP para extrair corretamente sua estrutura de diretório e permitir o backup e recuperação a nível de objeto. Os objetos podem até mesmo ser restaurados em diferentes locais na árvore de diretórios.

Isso permite a recuperação de objetos individuais, bem como de todo o diretório. Ao contrário do método do plugin VSS, o plugin Directory Server assume que uma infraestrutura do AD funcional foi reinstalada, na qual as informações do AD do qual foi feito backup serão restauradas, enquanto o plugin VSS é mais adequado para cenários de recuperação de desastres. Para maiores informações sobre qual plugin se adequará melhor às suas necessidades, entre em contato com a Bacula Systems.

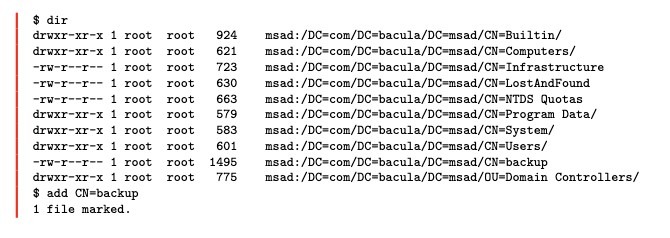

A recuperação dos objetos do Active Directory com o plugin Directory Server é muito fácil. Os objetos se parecem exatamente com arquivos no momento da restauração, e muitas das mesmas opções funcionam. Essa imagem mostra um exemplo de janela de restauração no bconsole:

Como você pode ver, podemos selecionar um único objeto para recuperação e, neste momento, teremos acesso a muitas opções de tempo de restauração.

Por exemplo, os objetos podem ser restaurados para um servidor diferente daquele de onde foram originados. Eles podem ser restaurados em cima de objetos existentes, e você pode escolher entre manter objetos existentes que sejam mais novos do que os objetos que estão sendo restaurados, mais antigos, sempre os substituir, ou nunca substituir objetos existentes. Você também pode fazer com que o plugin Directory Server verifique se há objetos tombstone, algo especialmente útil para restaurar objetos que tenham sido excluídos incorretamente por uma razão ou outra. Também é possível, naturalmente, selecionar toda a estrutura do diretório para recuperação em um Active Directory ou servidor LDAP em funcionamento.

Conclusão

O Active Directory é algo central nos negócios, por isso há um grande conjunto de ferramentas e serviços para evitar que qualquer tipo de interrupção ou perda de memória possa, no mínimo, causar paralisações tanto para os usuários, quanto para os serviços prestados pela sua organização. É também importante pesquisar adequadamente os métodos e serviços de backup antes de aplicar um deles ao seu negócio. Escolher a solução de backup que melhor funcione para você é a chave para evitar a maioria, se não todos, os problemas com o Active Directory e seus dados.

A capacidade de recuperar o Active Directory em um desastre é crucial para promover uma boa estratégia de gestão de riscos em qualquer organização que conte com ela. O Bacula Enterprise fornece ferramentas tanto para recuperar da perda total, como também ferramentas valiosas para fazer backup do Active Directory e recuperar partes de sua infraestrutura quando as coisas derem errado.

O que é o Active Directory?

O que é o Active Directory?