Contents

- O que é a regra 3-2-1 e por que alguns acham que ela não é mais suficiente?

- A regra 3-2-1

- A pressão crescente do progresso tecnológico

- Versões mais recentes e alterações da estratégia de backup 3-2-1

- A regra 3-1-2 e o surgimento dos backups na nuvem

- A regra 3-2-2 e a primeira alteração bem-sucedida da estratégia original

- A regra 3-2-3 e a função crescente do armazenamento externo

- A regra 3-2-1-1; os conceitos de imutabilidade e air gapping

- A regra 3-2-1-1-0 e a definição de teste de backup

- Comparando a estratégia de backup 3-2-1-1 com suas alternativas

- Conclusão

- Perguntas frequentes

- Qual é a maior diferença entre a regra de backup 3-2-1 e suas variações?

- Existe uma única estratégia de backup que possa ser considerada a melhor para todos?

- Quais são algumas das práticas recomendadas para um melhor gerenciamento de backup juntamente com a estratégia de backup 3-2-1 (ou outra)?

O que é a regra 3-2-1 e por que alguns acham que ela não é mais suficiente?

A regra de backup 3-2-1 (muitas vezes também chamada de “estratégia”) tem sido um dos conselhos mais essenciais no campo da proteção de dados há vários anos. Na verdade, muitas empresas que não conseguiram adaptar essa estratégia de práticas recomendadas acabaram se arrependendo. De fato, em parte devido aos equívocos do setor em relação à segurança dos dados na nuvem, algumas organizações continuam a ter um ponto fraco significativo em sua estratégia de backup atualmente. Como resultado, muitas provavelmente, infelizmente, pagarão o preço em algum momento no futuro.

A regra 3-2-1

A versão original da estratégia de backup 3-2-1 foi criada pelo fotógrafo Peter Krogh. Ela também é considerada a expansão da estratégia básica de backup em fita (que envolve tirar uma única cópia da mídia e armazená-la usando o armazenamento em fita, criando um segundo local de armazenamento de dados fora do local para o backup).

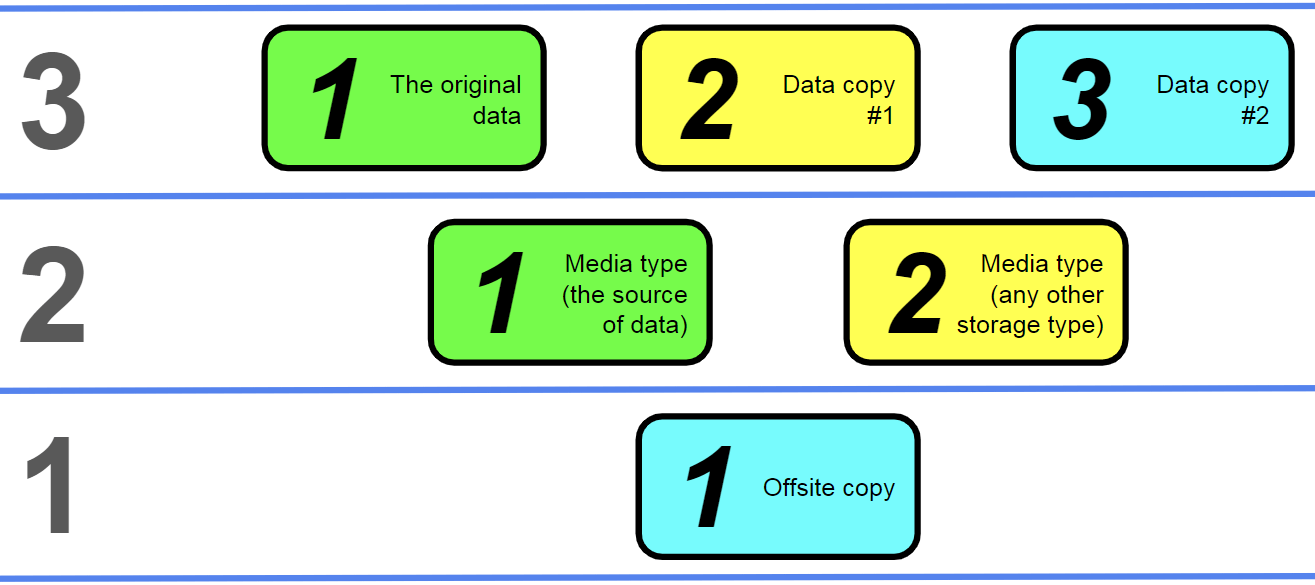

Sua descrição era extremamente simples:

- Sempre deve haver três cópias dos dados (contando a versão original).

- Essas cópias devem ser armazenadas usando dois tipos diferentes de mídia de armazenamento.

- Pelo menos uma dessas cópias deve ser armazenada fora do local (física e geograficamente separada do restante).

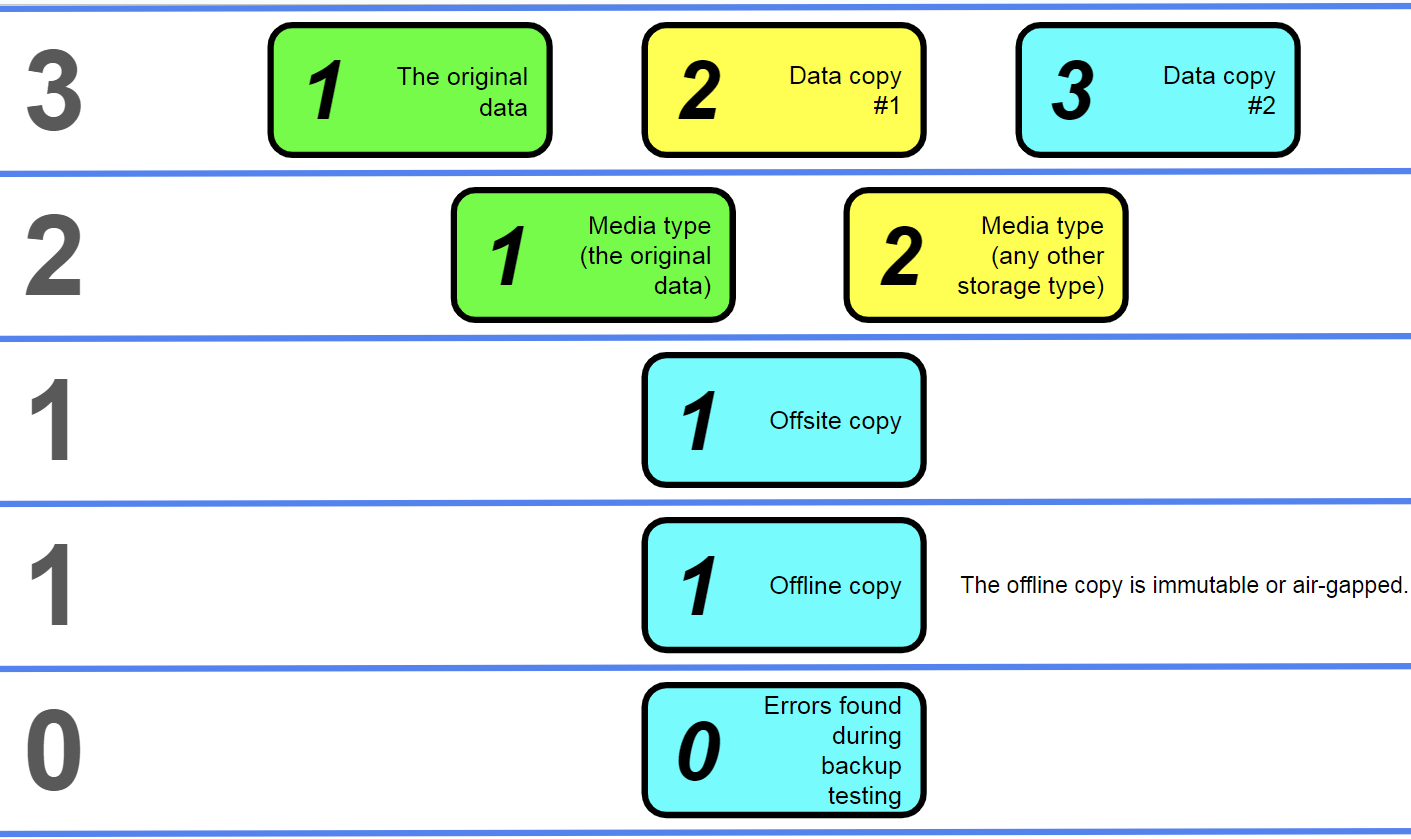

Todos os gráficos deste artigo seguirão um padrão semelhante, com o nome da estratégia sendo mostrado em forma de número no lado esquerdo da imagem. Cada parte da estratégia é apresentada como uma categoria separada para simplificar a visualização dos diferentes elementos da estratégia.

Essa regra de backup oferece um número impressionante de vantagens para qualquer usuário que não tenha uma estratégia de backup estruturada em vigor. Ela pode reduzir vários riscos de perda de dados, melhorar os recursos da empresa em termos de recuperação de desastres, aprimorar a proteção de dados contra falhas de hardware e software e muito mais.

A regra 3-2-1 é simples e eficaz. Ela cria uma rede de proteção sobre a cópia original dos dados que os protege contra desastres naturais (cópia externa), exclusão ou corrupção acidental (segunda cópia junto com a original) etc. Na verdade, ele teve tanto impacto na época que foi mencionado em uma das publicações colaborativas entre o National Institute of Standards and Technology (NIST) e o National Cybersecurity Center of Excellence (NCCoE) como uma tática recomendada de proteção de dados.

A história comprovada e o sucesso da regra 3-2-1 não terminam aí. A realidade moderna da proteção de dados exige que todas as medidas de proteção evoluam e se adaptem ao longo do tempo para corresponder ao ritmo de desenvolvimento do ransomware e de outros tipos de software potencialmente desastrosos – e o mesmo acontece com a regra 3-2-1. Algumas das mudanças notáveis e relevantes no mundo da TI desde o advento da regra 3-2-1 são o desenvolvimento da nuvem e o aumento do perigo de agentes de ameaças, malware e ransomware, e até mesmo o reconhecimento do aumento do risco de ataque de uma pessoa desonesta interna à organização.

Em parte, foi assim que surgiram várias interpretações dessa regra de backup, incluindo:

- 3-2-1-1

- 3-2-1-1-0

- 4-3-2

Obviamente, essa lista está longe de ser conclusiva e os administradores de sistemas podem ter suas próprias variações. Dessa forma, nosso objetivo é explicar a finalidade e a estratégia por trás de cada uma das variações de regras de backup a seguir e, ao mesmo tempo, debater se existe uma única estratégia de backup que seja a melhor opção objetiva para todos.

A pressão crescente do progresso tecnológico

O mundo tecnológico evoluiu desde o surgimento da regra 3-2-1, é claro, por exemplo, com um volume cada vez maior de armazenamento de dados disponível e a disponibilidade do serviço de nuvem. No entanto, com isso, também chegou uma gama mais sofisticada de considerações e até mesmo ameaças aos dados de uma organização, sejam eles pessoais ou corporativos:

- O surgimento de tecnologias mais novas e mais eficientes, combinado com a necessidade de manter o estado atual da tecnologia legada. A “falácia do custo irrecuperável” da manutenção de tipos de armazenamento mais antigos, como bibliotecas ópticas ou unidades de fita legadas, pode ser extremamente alta e possivelmente não vale os recursos que são retirados do orçamento. Observação: isso não quer dizer que a fita moderna não seja útil. A verdade é exatamente o oposto. A tecnologia de fita moderna é muito mais avançada do que muitas pessoas imaginam e, normalmente, muito mais sustentável do que o disco para grandes volumes de dados.

- A popularidade crescente de tecnologias como a deduplicação pode reduzir muito os requisitos de espaço de armazenamento para backups. Ao mesmo tempo, a deduplicação pode aumentar significativamente o tempo (e o risco) necessário para restaurar um desses backups, razão pela qual pode não ser a melhor opção para empresas com RTOs e RPOs exigentes.

- Outro exemplo é a adoção contínua e crescente do armazenamento em nuvem, que faz todo o sentido no contexto da regra 3-2-1. Atualmente, a nuvem é usada com frequência como o “1” na regra 3-2-1 (onde antes tendia a ser a fita fora do local). No entanto, a segurança e a verdadeira confiabilidade do armazenamento em nuvem de terceiros são extremamente difíceis de verificar minuciosamente e também geram vários problemas próprios, incluindo limitações de largura de banda, modelos de redundância questionáveis e muito mais.

- Há também a ameaça cada vez maior do ransomware. Esse pode ser o maior motivo de todos, considerando que o ransomware foi pelo menos 68% de todos os ataques cibernéticos até o final de 2022. Nesse contexto, o ransomware se torna algo muito difícil de ignorar, e a tática tradicional 3-2-1 não seria suficiente para salvar uma empresa de uma versão mais moderna de ransomware que pode detectar e criptografar backups antes de alterar a cópia original do arquivo.

É claro que isso é apenas uma fração de todos os novos desenvolvimentos e tecnologias que podem afetar a eficácia de uma tática tradicional de backup 3-2-1. Há muitos outros problemas que nem sequer são afetados pela modificação das estratégias de backup existentes, como a necessidade de gerenciar centenas e milhares de backups a longo prazo.

No entanto, isso serve como uma excelente demonstração de como o mundo está evoluindo em um ritmo alarmante, e é por isso que até mesmo as recomendações mais básicas precisam evoluir com ele para permanecerem relevantes e eficazes.

Versões mais recentes e alterações da estratégia de backup 3-2-1

Desde a regra 3-2-1 original, houve diferentes variações do tema que foram utilizadas de alguma forma desde então. Algumas dessas estratégias são oficialmente reconhecidas até certo ponto, enquanto outras são, em sua maioria, apenas uma nova explicação de tecnologias existentes usando convenções de nomenclatura conhecidas.

A regra 3-1-2 e o surgimento dos backups na nuvem

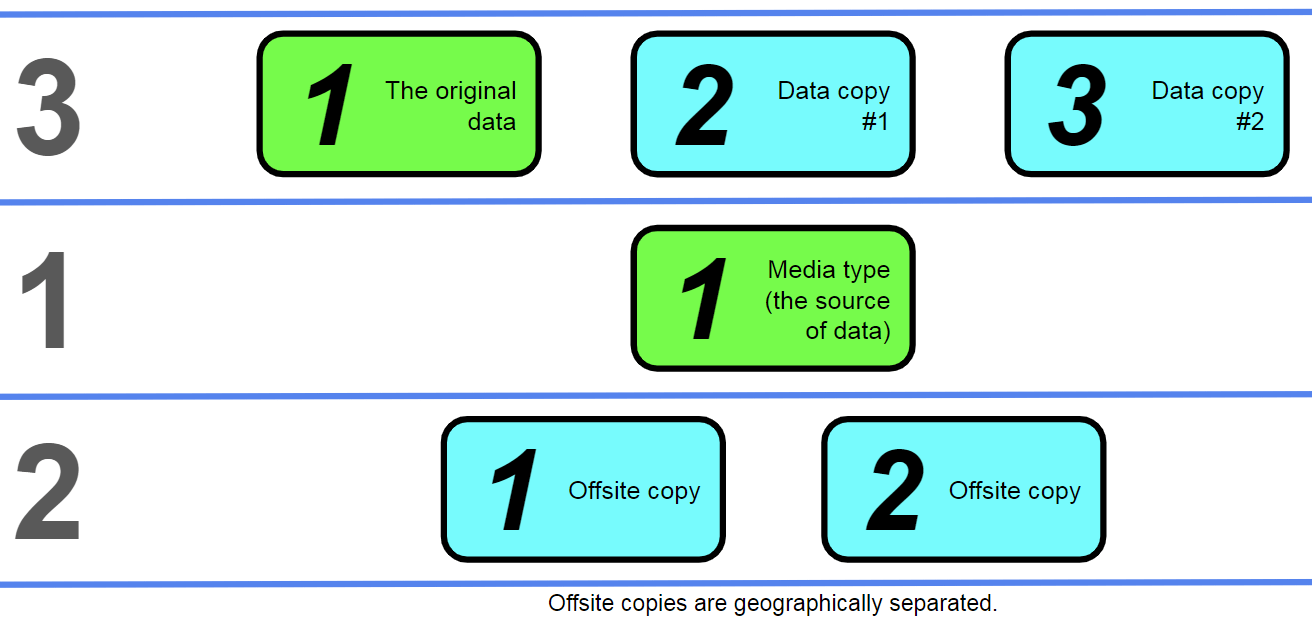

Variações de uma estratégia de backup 3-2-1 tradicional têm aparecido há algum tempo, e nem todas as opções são consideradas variações. Por exemplo, o aumento da popularidade dos provedores de armazenamento baseados em nuvem levou à grande expansão da chamada regra de backup 3-1-2.

Seguindo a mesma convenção de nomenclatura de antes, a regra de backup 3-1-2 ainda cria três cópias de backup, mas usa apenas um único tipo de mídia conhecido (a versão original dos dados armazenados em disco ou de alguma outra forma) e cria duas cópias externas.

Nesses cenários, a “nuvem” efêmera não pode ser considerada um tipo de armazenamento de mídia (já que nem todos os provedores de armazenamento em nuvem compartilham esse tipo de informação), e é por isso que ela não é contada no “nome” da estratégia.

É importante mencionar que nem todos os provedores de armazenamento em nuvem podem armazenar as informações de um cliente em dois locais geograficamente separados, e esse tipo de tópico deve ser verificado caso a caso.

Houve solicitações de usuários de nuvem para que os provedores de armazenamento em nuvem fornecessem duas cópias diferentes dos dados como uma falta de confiança em suas medidas de segurança. No entanto, isso está longe de ser verdade, pois a separação geográfica é uma grande proteção contra desastres naturais e fabricados que o provedor de armazenamento em nuvem não seria capaz de impedir de forma alguma.

A regra 3-2-2 e a primeira alteração bem-sucedida da estratégia original

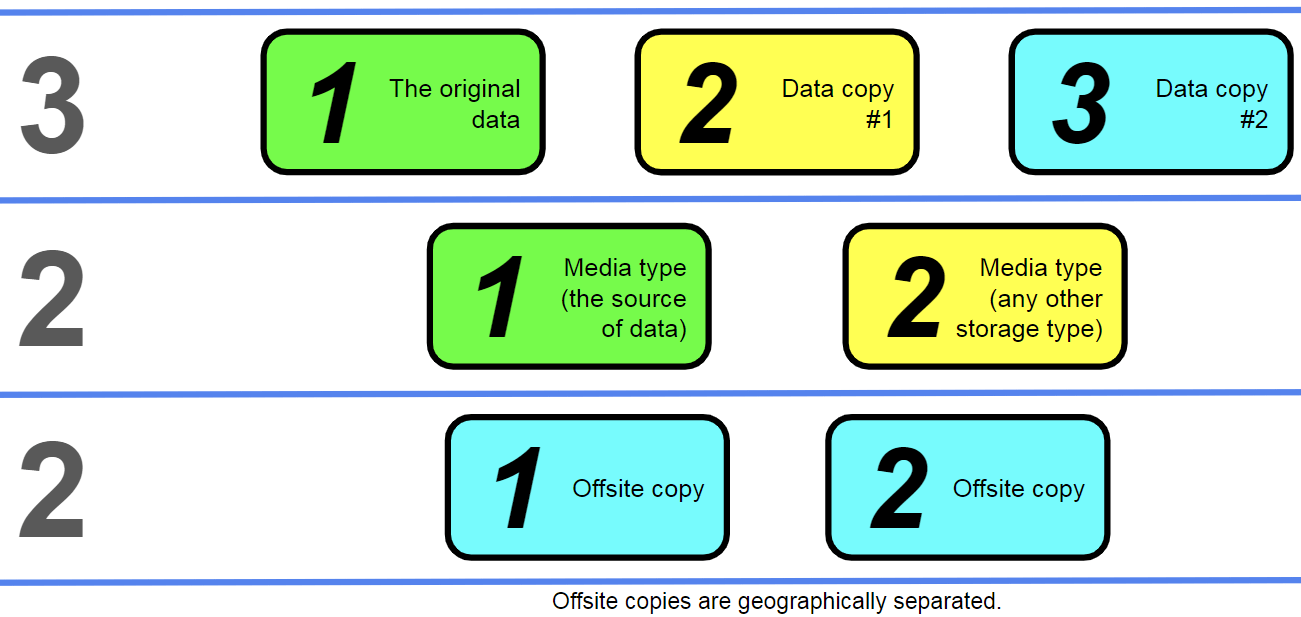

Seguindo uma lógica de evolução semelhante para as regras e estratégias de backup existentes, também podemos analisar a regra 3-2-2.

É aqui que a convenção de nomenclatura se torna um tanto discutível. A existência de um segundo tipo de mídia no contexto da regra 3-1-2 implica a existência de uma quarta cópia de dados que seria armazenada nesse tipo de mídia, o que torna a declaração sobre “três cópias” no nome de uma estratégia um tanto enganosa.

Nesse caso, nomear essa estratégia de backup como “4-3-2” em vez de “3-2-2” pode ser mais preciso. No entanto, esse tipo de convenção de nomenclatura se afasta muito da ideia original de um nome simples com um significado simples, razão pela qual essa estratégia será chamada de “3-2-2” para os fins deste blog.

A estratégia de backup 3-2-2 pode ser considerada a versão modernizada da abordagem 3-2-1 original, pois cria uma rede confortável de cópias de backup e tipos de armazenamento para trabalhar, além de usar tecnologias mais modernas, como o backup na nuvem. A capacidade de usar a cópia em nuvem ou a cópia local dos dados de uma empresa acrescenta versatilidade a essa configuração e, ao mesmo tempo, melhora a continuidade e a retenção no processo.

A regra 3-2-3 e a função crescente do armazenamento externo

A regra de backup 3-2-2 mencionada anteriormente também pode ter sua própria variação, com a adição de uma cópia externa criada manualmente que usa o segundo dispositivo de mídia apresentado acima para mover a cópia para fora das instalações da empresa. É assim que nasce a regra de backup 3-2-3.

Isso torna o processo de renovação de backup um pouco mais complicado, e a adição de uma criação manual de cópia externa torna o processo ainda mais sofisticado, mas o resultado final de uma estratégia de backup que pode restaurar a partir de três locais externos diferentes para fins de recuperação de desastres é uma vantagem grande o suficiente para que algumas empresas considerem que vale a pena o esforço.

Deve-se mencionar neste ponto que exemplos como o “3-2-3” são simplesmente extensões da mesma lógica do “3-2-1” e podem parecer supérfluos para alguns. Com toda a justiça, a maioria dessas estratégias de backup nem precisa ser nomeada em primeiro lugar, pois muitas delas podem ser consideradas expansões redundantes da fórmula original sem precisar do processo de renomeação. No entanto, vamos destacar agora mais exemplos de regras de backup que se desenvolveram a partir da regra 3-2-1 e que estão sendo discutidas atualmente no setor.

A regra 3-2-1-1; os conceitos de imutabilidade e air gapping

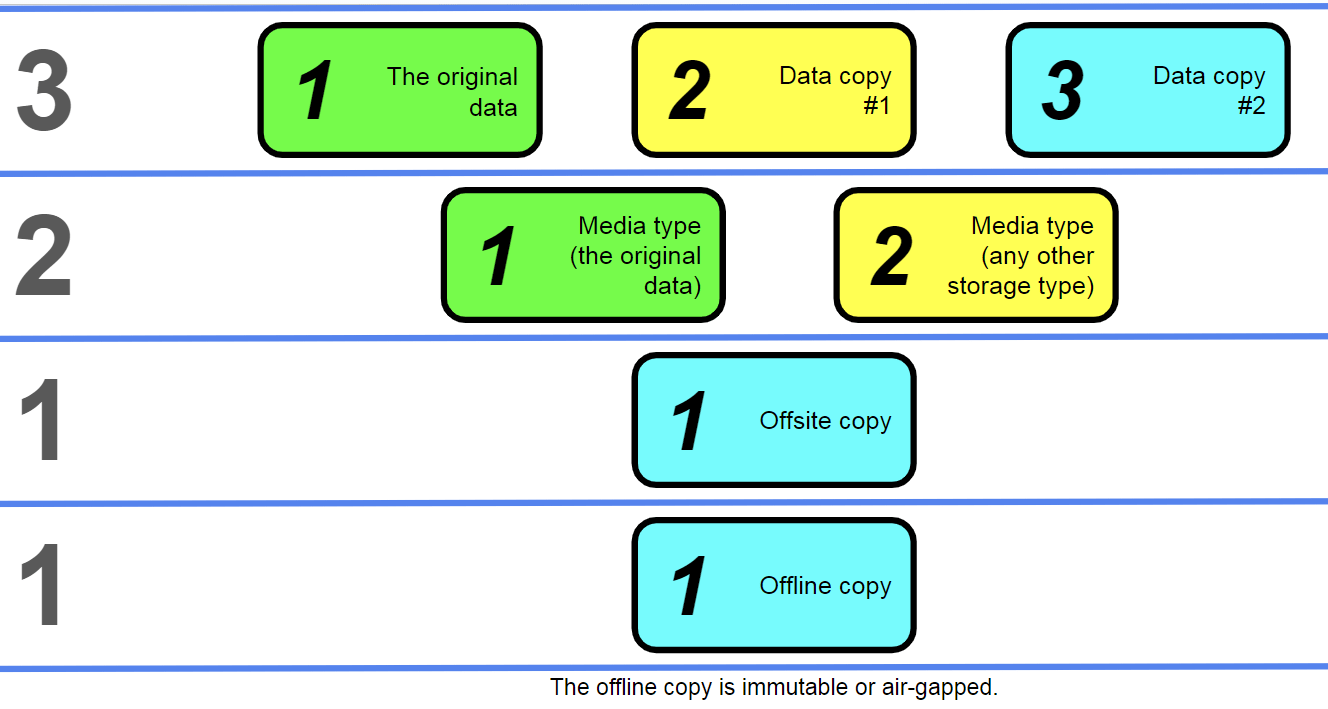

A estratégia de backup 3-2-1-1 pode ser considerada a primeira alteração “oficial” da regra original, pois é oficialmente reconhecida por várias soluções de backup diferentes, como a Acronis. A principal diferença dessa estratégia é a adição da imutabilidade à fórmula existente.

Seguindo a mesma convenção de nomenclatura mencionada acima, não é tão difícil entender que a estratégia 3-2-1-1 é apenas uma estratégia 3-2-1 com um requisito adicional: uma cópia de dados imutável ou com air-gap.

Há muita confusão no setor quando se trata de diferenciar entre imutabilidade e air gapping. Como esse não é o tópico principal deste artigo, forneceremos apenas uma breve explicação dos dois termos.

Imutabilidade é a propriedade dos dados que os impede de sofrer qualquer tipo de modificação após serem gravados. Air gapping é a prática de separação física entre o backup (e sua unidade de armazenamento) e o restante das conexões, incluindo redes internas e públicas. A ideia da separação física é para que a mídia separada não possa ser hackeada ou acessada remotamente.

A imutabilidade é muito mais fácil de ser configurada no nível do software e sua finalidade principal é garantir a integridade dos dados e oferecer proteção contra ransomware. No entanto, por sua própria natureza, pode ser possível – porque o software provavelmente terá uma conexão física – que ele seja comprometido. O Air gapping talvez seja mais difícil de manter e, por isso, não é muito popular fora dos dados extremamente confidenciais – infraestrutura crítica, informações governamentais confidenciais etc.

Tanto os backups imutáveis quanto os com air gap oferecem um nível impressionante de segurança, mesmo que tenham suas próprias deficiências. No ambiente moderno, não é tão fácil encontrar uma solução de backup ou um provedor de armazenamento em nuvem que ofereça verdadeira imutabilidade de dados por padrão, o que torna muito mais fácil que os dados do cliente sejam corrompidos ou excluídos em sua totalidade.

A regra 3-2-1-1-0 e a definição de teste de backup

Seguindo muitos exemplos anteriores, chegamos à última variação da estratégia ou regra de backup 3-2-1. A estratégia de backup 3-2-1-1-0 usa a mesma estrutura da regra 3-2-1-1 e, ao mesmo tempo, acrescenta o conceito de teste de backup à mistura (além de enfatizar mais os backups air-gapped em vez dos imutáveis para melhorar a segurança geral).

Embora os backups tenham se mostrado ferramentas muito úteis no contexto da restauração de dados e da recuperação de desastres, eles também são propensos a falhas e pode haver muitos motivos diferentes pelos quais um backup específico talvez não consiga se restaurar quando necessário.

Dessa forma, todos os backups também precisam ser testados regularmente para garantir seu estado atual e corrigir possíveis problemas antes que algo aconteça. A ideia de teste de backup e monitoramento de dados existe há muito tempo, é claro, mas foi espontânea, na melhor das hipóteses, por muitos anos antes de se tornar praticamente obrigatória para muitas soluções e infraestruturas de backup.

No mundo moderno, o teste de backup é uma das partes comuns do plano de continuidade de negócios e recuperação de desastres de uma empresa – e pelo menos uma das regras de backup mencionadas acima também deve ser incluída em todos esses planos. A estratégia 3-2-1-1-0 estabelece a necessidade de realizar operações regulares de teste de backup, melhorando a segurança e a resiliência de todos os sistemas que decidem adotar essa estratégia de backup.

Comparando a estratégia de backup 3-2-1-1 com suas alternativas

Embora seja verdade que praticamente cada uma dessas variações de regras de backup tenha seu quinhão de raciocínio e vantagens por trás, resumi-las aqui seria uma conclusão útil para este artigo.

Portanto, aqui está nossa breve explicação sobre a regra 3-2-1 e todos os seus principais derivados:

- Regra 3-2-1 – a estratégia básica original de backup. Ela ainda funciona extremamente bem, e as organizações que fazem menos do que isso seriam bem aconselhadas a reconsiderar, apesar do que alguns fornecedores de backup querem que seus clientes acreditem.

- Regra 3-1-2 – uma variação do plano de backup original que usa a solução de armazenamento em nuvem para armazenar as duas cópias de backup em locais separados. Consulte o comentário acima sobre a regra 3-2-1;

- Regra 3-2-2 – simplesmente uma variação explícita da regra 3-2-1.

- Regra 3-2-3 – uma extensão relativamente pequena da regra anterior que armazena a segunda cópia de armazenamento de mídia em um local externo;

- Regra 3-2-1-1 – uma primeira variação “popular” da regra 3-2-1 que adiciona imutabilidade de backup/air gapping ao conjunto de regras original;

- Regra 3-2-1-1-0 – uma extensão da regra 3-2-1-1 que introduz o conceito de testes frequentes de backup à combinação.

Conclusão

Embora a estratégia tradicional de backup 3-2-1 seja provavelmente mais necessária do que nunca, algumas organizações estão respondendo ao ambiente atual procurando maneiras de desenvolvê-la para se protegerem ainda mais.

É provável que algumas empresas não precisem ir além do 3-2-1 básico, pois essa regra básica continua a se mostrar altamente eficaz. Nesse contexto, o único conselho que podemos dar é analisar seus próprios riscos e escolher a estratégia que mais se adapte às necessidades de sua empresa.

É muito difícil quantificar o número total de variações diferentes da regra 3-2-1, pois algumas não estão bem documentadas. No entanto, ela mostra que a regra 3-2-1 conseguiu se tornar uma prática recomendada universalmente aceita e uma estrutura padrão para estratégias de backup.

Em geral, não seria uma boa ideia recomendar uma única estratégia de backup dessa lista para todos. Por exemplo, a imutabilidade do backup é normalmente um requisito no contexto de algumas estruturas normativas, o que pode tornar o uso da regra 3-2-1-1 praticamente obrigatório nesses casos – e esse é apenas um dos muitos exemplos que podem não ser totalmente opcionais para grupos de usuários específicos.

Perguntas frequentes

Qual é a maior diferença entre a regra de backup 3-2-1 e suas variações?

A maioria das variações da estratégia 3-2-1 a utiliza como linha de base e adiciona recursos ou capacidades a ela. Há algumas exceções a essa regra, mas todas as estratégias de backup “oficialmente reconhecidas” são apenas versões mais específicas da estrutura 3-2-1 que permaneceu praticamente inalterada ao longo dos anos.

Existe uma única estratégia de backup que possa ser considerada a melhor para todos?

A estratégia de backup que chegou perto de ser considerada universal para todos foi a estratégia 3-2-1 na época de sua criação. O uso dela como uma estratégia de linha de base é altamente recomendado pelo Bacula. Como uma extensão disso, a estratégia 3-2-1-1-0 é um exemplo de estratégia que provavelmente resistirá a muitas ameaças diferentes, mas também pode ser a mais difícil e cara de todas, o que a torna impraticável para muitas PMEs.

Quais são algumas das práticas recomendadas para um melhor gerenciamento de backup juntamente com a estratégia de backup 3-2-1 (ou outra)?

- Os backups devem ser realizados em intervalos regulares.

- Os backups devem ser automatizados.

- O tópico dos tipos de mídia de backup deve ser abordado com preparação e pesquisa suficiente.

- A velocidade de recuperação deve ser testada regularmente para corrigir os RTOs e RPOs existentes, se necessário.

- Os funcionários devem estar cientes das práticas de backup existentes e instruídos sobre como seguir as regras básicas de higiene cibernética.

O Bacula Enterprise conta com a confiança da maior organização de defesa do Ocidente, do maior credor não bancário do mundo, da maior agência de reservas on-line do mundo e do maior laboratório governamental e centros de pesquisa do mundo. Por isso, seus níveis de confiabilidade e segurança são líderes no setor. Se o senhor quiser saber mais sobre a solução de software de backup de alto desempenho e altamente escalável do Bacula, acesse www.baculasystems.com